Mes souvenirs d'enfance + mon imagination suffisaient pour exactement une quête : une douzaine de tâches qui ne se dupliquaient pas.

Mais les enfants ont aimé le plaisir, ils ont demandé plus de quêtes et ont dû se connecter en ligne.

Cet article ne décrira pas le script, les légendes ou la conception. Mais il y aura 13 chiffres pour coder les tâches de la quête.

Numéro de code 1. Image

Un dessin ou une photo qui indique directement l'endroit où est caché le prochain indice, ou une allusion à celui-ci : balai + prise = aspirateurComplication : réaliser un puzzle en découpant la photo en plusieurs parties.

Code 2. Saute-mouton.

Échangez les lettres dans le mot : SOFA = NIDAVChiffre 3. Alphabet grec.

Encodez le message à l’aide des lettres de l’alphabet grec et donnez la clé aux enfants :Code 4. Vice versa.

Écrivez le devoir à l’envers :

- chaque mot :

Etishchi dalk extra Jonsos - ou une phrase entière, voire un paragraphe :

Etsem morkom momas v - akzaksdop yaaschuudelS. itup monrev et yv

Code 5. Miroir.

(quand j'ai fait la quête de mes enfants, au tout début je leur ai donné un « sac magique » : il y avait une clé de « l'alphabet grec », un miroir, des « fenêtres », des stylos et des feuilles de papier, et toutes sortes d'autres choses inutiles pour la confusion. En trouvant la prochaine énigme, ils ont dû découvrir par eux-mêmes ce qui, dans le sac, les aiderait à trouver la réponse)

Code 6. Rébus.

Le mot est codé en images :

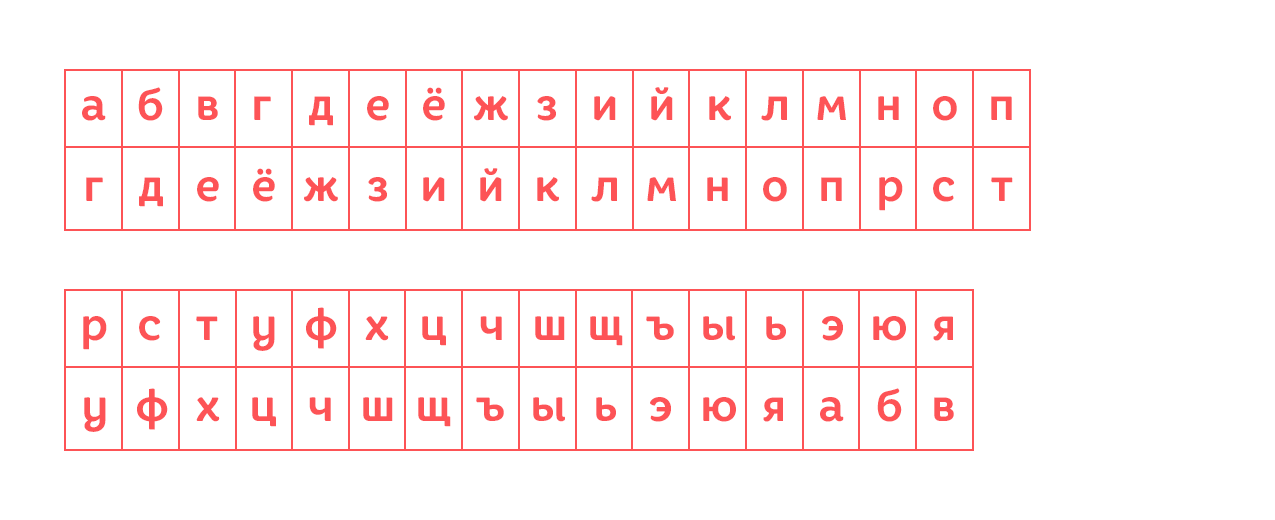

Chiffre 7. Lettre suivante.

On écrit un mot en remplaçant toutes les lettres qu'il contient par les suivantes par ordre alphabétique (puis I est remplacé par A, dans un cercle). Ou les précédents, ou les suivants après 5 lettres :).

ARMOIRE = SHLBH

Code 8. Les classiques à la rescousse.

J'ai pris un poème (et j'ai dit aux enfants lequel) et un code de 2 chiffres : numéro de ligne nombre de lettres dans la ligne.

Exemple:

Pouchkine "Soirée d'hiver"

La tempête couvre le ciel d'obscurité,

Des tourbillons de neige tourbillonnants ;

Alors, comme une bête, elle hurlera,

Alors il pleurera comme un enfant,

Puis sur le toit délabré

Soudain la paille bruira,

Comme un voyageur en retard

On frappera à notre fenêtre.

21 44 36 32 82 82 44 33 12 23 82 28

L'avez-vous lu, où est l'indice ? :)

Code 9. Donjon.

Écrivez les lettres dans une grille 3x3 :

Ensuite, le mot WINDOW est crypté comme ceci :

Code 10. Labyrinthe.

Mes enfants ont aimé ce code ; il est différent des autres, car il ne s'adresse pas tant au cerveau qu'à l'attention.

Donc:

Sur un long fil/corde, vous attachez les lettres dans l'ordre, telles qu'elles apparaissent dans le mot. Ensuite, vous tendez la corde, la tordez et l'enchevêtrez de toutes les manières possibles entre les supports (arbres, pieds, etc.). En parcourant le fil, comme dans un labyrinthe, de la première lettre à la dernière, les enfants reconnaîtront le mot indice.

Imaginez si vous emballez ainsi l'un des invités adultes !

Les enfants lisent - Le prochain indice concerne l'oncle Vasya.

Et ils courent pour sentir l'oncle Vasya. Eh, s'il a aussi peur des chatouilles, alors tout le monde va s'amuser !

Code 11. Encre invisible.

Utilisez une bougie de cire pour écrire le mot. Si vous peignez la feuille avec de l'aquarelle, vous pouvez la lire.(il existe d'autres encres invisibles... du lait, du citron, autre chose... Mais je n'avais qu'une bougie chez moi :))

Code 12. Déchets.

Les voyelles restent inchangées, mais les consonnes changent selon la tonalité.Par exemple:

MOUTONS SCHOMOSKO

se lit comme - TRÈS FROID, si vous connaissez la clé :

D L X N H

Z M SCH K V

Code 13. Fenêtres.

Les enfants ont incroyablement adoré ! Ils ont ensuite utilisé ces fenêtres pour chiffrer leurs messages à longueur de journée.Donc : sur une feuille de papier on découpe des fenêtres, autant qu'il y a de lettres dans le mot. C'est un pochoir, on l'applique sur une feuille de papier vierge et on écrit un mot indice dans les fenêtres. Ensuite, nous retirons le pochoir et écrivons de nombreuses lettres inutiles sur l'espace vide restant de la feuille. Vous pouvez lire le code si vous attachez un pochoir avec des fenêtres.

Les enfants furent d'abord stupéfaits lorsqu'ils trouvèrent un drap couvert de lettres. Ensuite, ils ont tordu le pochoir d'avant en arrière, mais il faut quand même le mettre du côté droit !

Code 14. Carte, Billy !

Dessinez une carte et marquez (X) l’emplacement du trésor.Quand j'ai fait la quête de la mienne pour la première fois, j'ai décidé que la carte était très simple pour eux, donc je devais la rendre plus mystérieuse (puis il s'est avéré qu'une simple carte suffirait pour que les enfants soient confus et courir dans la direction opposée)...

C'est le plan de notre rue. Les indices ici sont des numéros de maison (pour comprendre qu'il s'agit en fait de notre rue) et des huskies. Ce chien vit avec un voisin d'en face.

Les enfants n’ont pas immédiatement reconnu la zone et m’ont posé des questions suggestives.

Ensuite, 14 enfants ont participé à la quête, je les ai donc regroupés en 3 équipes. Ils avaient 3 versions de cette carte et chacune avait sa propre place marquée. En conséquence, chaque équipe a trouvé un mot :

"MONTRER" "CONTE DE FÉES" "NAVET"

C'était la tâche suivante :). Il a laissé derrière lui des photos hilarantes !

Pour les 9 ans de mon fils, je n'ai pas eu le temps d'inventer une quête, je l'ai donc achetée sur le site MasterFuns. A mes risques et périls, car la description n'y est pas très bonne.

Mais mes enfants et moi l'avons aimé parce que :

- peu coûteux (semblable à environ 4 dollars par ensemble)

- rapidement (payant - téléchargé, imprimé - tout a pris 15-20 minutes)

- Les tâches sont nombreuses et il y en a beaucoup à accomplir. Et même si je n'aimais pas toutes les énigmes, il y avait beaucoup de choix et vous pouviez saisir votre propre tâche.

- tout est décoré dans le même style monstre et cela donne un effet vacances. En plus des tâches de quête elles-mêmes, le kit comprend : une carte postale, des drapeaux, des décorations de table et des invitations aux invités. Et tout tourne autour des monstres ! :)

- En plus du garçon d'anniversaire de 9 ans et de ses amis, j'ai aussi une fille de 5 ans. Les tâches la dépassaient, mais elle et son amie ont également trouvé du divertissement - 2 jeux avec des monstres, qui étaient également dans l'ensemble. Ouf, au final, tout le monde est content !

Sûrement, si vous êtes venu sur ce site dans le but déchiffrer charabia incompréhensible, la première question sera " Comment résoudre ce chiffrer?". Déchiffrer le chiffre(quand tu sais clé de chiffrement Et type de chiffre) est facile, mais décrypter le chiffre (quand on ne connaît pas la clé chiffrer, déchiffrer le code c'est-à-dire)... Ce n'est pas facile, mais avec l'aide de cet article et de l'application CryptoApp vous pouvez vous faire une idée de force de chiffrement, déterminant le type chiffrer et peut-être même cracker (déchiffrer) le chiffre. Eh bien, commençons !

1. Vous devez d’abord déterminer le type de chiffre.

Méthodes de détermination :

a) si certains caractères de chiffrement sont utilisés extrêmement souvent, tandis que d'autres le sont extrêmement rarement (par exemple, dans ce qui suit cryptage" " (espace) et la lettre "F" sont utilisées très souvent, et la lettre "Y" n'est utilisée qu'une seule fois :

TSIPL ZHEVKFYO GZHALZH YZHKVZHRKNY YOK MKFN TSIPL ZHEVKFYOJJJ SHGDMY EJYJYNKVIMY LKMMBKSHKNY J YOKIAZHVDD YZHYOVYALYOLS1 IONDLDMYOS ET YZYOYANYOS Ts IPLKS1 K NKBD YZHYOVYALISHZHRKNY BLKFED IONDLDMJD YLIVZHDOID1 HRZHVYAYUCHDD SHKTSIPLZHRKNY1 LKMTSIPLZHRRKNY ET GKD GDTSIPLZHRRKNY MZHACHDIOYA LKSHVIHYO EI RIGKEY TSIPLZHRKYIA ET ZHNYLKRVYANY TSIPLZHRBI R MZHUIKVIYOZhF MDNI RBZHENKBND2 YZHVOЪF MYIMZHB MNKNDF YZH TSIPLKE MEZHNLIND YIDD2 LDBZHEDEGODE YOKHKNY M RIG TSIPLZHR)

alors il s'agit très probablement d'un simple chiffre de substitution (y compris ses cas spéciaux César Cipher, Affine Cipher, Atbash Cipher, etc.) ou chiffre à permutation(Scitala et coll.)

B) s'il y a plusieurs caractères consécutifs cryptage sont répétés dans ce message crypté, (par exemple, dans le cryptage suivant, la séquence de caractères « 4ХБ » apparaît trois fois :

! SH8SH-U!JTAUIU?F+NCFIOUБ!EVV4OY92FHQ9 ZАQ!P5JVTFQD9LCRMIS!SGIQЁY.B9ЭБМИ.X-ZG! 4XBН2N4PSVE)RQВG 4XBШКЪ88ARKWHГTZKTMVD7MYШ?)+DDPSCAAKBEFGR L-LEMN8EXC2VCSK.WSQXЁ5C5ZMRN40FЗГИ3ГTZKTMEKЪ6EL.ZH.C BSIOALGPSE6X):VOVX96AJQIHZDCВ(L:ZPШW!4UBДЭJ.KЖL).EG 5,G QPKGMRK:LVP6ШVPEQJ9L8:Z-3,K, 4XBШТъ6G8ДКжL).T6

alors il s'agit très probablement du chiffre de Vigenère

C) si aucune des méthodes ci-dessus déterminer le type de chiffre ne correspondait pas, vous devrez le deviner - pour vous faciliter le destin briseur de code- Types de chiffres

2. Après avoir déterminé type de chiffre(ou en supposant que nous l'ayons déterminé) - lire l'article Décryptage

Ou un article spécifiquement à ce sujet type de cryptage. Et s'il s'agit d'un simple chiffre de substitution, un chiffre de Vigenère, alors vous aurez certainement besoin d'un outil gratuit pour déchiffrer ces types de chiffres-Application CryptoApp. Maintenant, si on vous demande comment résoudre le code, vous aurez déjà un algorithme d'actions clair !

Puisqu'il existe un grand nombre de chiffres dans le monde, il est impossible de considérer tous les chiffres non seulement dans le cadre de cet article, mais également sur l'ensemble du site. Par conséquent, nous considérerons les systèmes de cryptage les plus primitifs, leur application, ainsi que les algorithmes de décryptage. Le but de mon article est d'expliquer à un large éventail d'utilisateurs les principes du chiffrement/déchiffrement de la manière la plus accessible possible, ainsi que d'enseigner les chiffrements primitifs.

De retour à l'école, j'utilisais un chiffre primitif, dont mes camarades plus âgés me parlaient. Considérons le chiffre primitif « Chiffre avec des lettres remplacées par des chiffres et vice versa ».

Dessinons un tableau illustré à la figure 1. Nous classons les nombres dans l'ordre, en commençant par un et en terminant par zéro horizontalement. Sous les chiffres, nous remplaçons des lettres ou des symboles arbitraires.

Riz. 1 Clé du chiffre avec remplacement des lettres et vice versa.

Passons maintenant au tableau 2, où l'alphabet est numéroté.

Riz. 2 Tableau de correspondance entre lettres et chiffres des alphabets.

Maintenant, chiffrons le mot C O S T E R:

1) 1. Convertissons des lettres en chiffres : K = 12, O = 16, C = 19, T = 20, E = 7, P = 18

2) 2. Convertissons les nombres en symboles selon le tableau 1.

KP KT KD PSH KL

3) 3. Terminé.

Cet exemple montre un chiffre primitif. Examinons les polices de complexité similaire.

1. 1. Le chiffre le plus simple est le CHIFFRE AVEC REMPLACEMENT DES LETTRES PAR DES CHIFFRES. Chaque lettre correspond à un chiffre par ordre alphabétique. A-1, B-2, C-3, etc.

Par exemple, le mot « VILLE » peut être écrit « 20 15 23 14 », mais cela ne provoquera aucun secret particulier ni difficulté de déchiffrement.

2. Vous pouvez également chiffrer les messages à l'aide d'une TABLE NUMÉRIQUE. Ses paramètres peuvent être n'importe quoi, l'essentiel est que le destinataire et l'expéditeur en soient conscients. Exemple de tableau numérique.

Riz. 3 Tableau numérique. Le premier chiffre du chiffre est une colonne, le second est une ligne, ou vice versa. Ainsi, le mot « MIND » peut être crypté comme « 33 24 34 14 ».

3. 3. CHIFFREMENT DE LIVRE

Dans un tel chiffre, la clé est un certain livre disponible à la fois pour l'expéditeur et le destinataire. Le chiffre indique la page du livre et la ligne dont le premier mot est la solution. Le décryptage est impossible si l'expéditeur et le correspondant disposent de livres d'années de publication et de parution différentes. Les livres doivent être identiques.

4. 4. CHIFFRE DE CÉSAR(chiffre de décalage, décalage de César)

Chiffre bien connu. L'essence de ce chiffre est le remplacement d'une lettre par une autre, située à un certain nombre constant de positions à gauche ou à droite de celle-ci dans l'alphabet. Gaius Julius Caesar a utilisé cette méthode de cryptage lorsqu'il correspondait avec ses généraux pour protéger les communications militaires. Ce chiffre est assez facile à déchiffrer, il est donc rarement utilisé. Décalage de 4. A = E, B= F, C=G, D=H, etc.

Un exemple de chiffre de César : chiffrons le mot « DÉDUCTION ».

On obtient : GHGXFWLRQ. (décalage de 3)

Autre exemple :

Chiffrement à l'aide de la clé K=3. La lettre "C" "décale" trois lettres vers l'avant et devient la lettre "F". Un caractère dur avancé de trois lettres devient la lettre « E », et ainsi de suite :

Alphabet original : A B C D E F G H H I J J K L M N O P R S T U V X C

Crypté : D E E F G H I J K L M N O P R S T U V

Texte original :

Mangez encore de ces petits pains français moelleux et buvez du thé.

Le texte chiffré est obtenu en remplaçant chaque lettre du texte original par la lettre correspondante de l'alphabet chiffré :

Fezyya yz zyi ahlsh pvenlsh chugrschtskfnlsh dsosn, zhg eyutzm ygb.

5. CHIFFREMENT AVEC MOT DE CODE

Une autre méthode simple de cryptage et de décryptage. Un mot de code est utilisé (n'importe quel mot sans répétition de lettres). Ce mot est inséré devant l'alphabet et les lettres restantes sont ajoutées dans l'ordre, à l'exclusion de celles qui sont déjà dans le mot de code. Exemple : mot de code – NOTEPAD.

Original: A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Remplacement: N O T E P A D B C F G H I J K L M Q R S U V W X Y Z

6. 6. CHIFFRE ATBASH

L'une des méthodes de cryptage les plus simples. La première lettre de l'alphabet est remplacée par la dernière, la seconde par l'avant-dernière, etc.

Exemple : "SCIENCE" = HXRVMXV

7. 7. CHIFFRE DE FRANCIS BACON

L'une des méthodes de cryptage les plus simples. L'alphabet chiffré Bacon est utilisé pour le cryptage : chaque lettre d'un mot est remplacée par un groupe de cinq lettres « A » ou « B » (code binaire).

a AAAAAA g AABBA m ABABB s BAAAB y BABBA

b AAAAB h AABBB n ABBAA t BAABA z BABBB

c AAABA i ABAAA o ABBAB u BAABB

d AAABB j BBBAA p ABBBA v BBBAB

e AABAA k ABAAB q ABBBB w BABAA

f AABAB l ABABA r BAAAA x BABAB

La difficulté du décryptage réside dans la détermination du chiffre. Une fois déterminé, le message est facilement classé par ordre alphabétique.

Il existe plusieurs méthodes de codage.

Il est également possible de chiffrer la phrase à l'aide d'un code binaire. Les paramètres sont déterminés (par exemple, « A » - de A à L, « B » - de L à Z). BAABAAAAABAAAABABABB signifie donc La Science de la Déduction ! Cette méthode est plus compliquée et fastidieuse, mais beaucoup plus fiable que l'option alphabétique.

8. 8. CHIFFRE DE BLAISE VIGENERE.

Ce chiffre a été utilisé par les Confédérés pendant la guerre civile. Le chiffre se compose de 26 chiffres César avec différentes valeurs de décalage (26 lettres de l'alphabet latin). Une tabula recta (carré Vigenère) peut être utilisée pour le chiffrement. Dans un premier temps, le mot clé et le texte source sont sélectionnés. La clé du mot est écrite de manière cyclique jusqu'à ce qu'elle remplisse toute la longueur du texte source. Plus loin dans le tableau, les lettres de la clé et le texte original se croisent dans le tableau et forment le texte chiffré.

Riz. 4 Chiffre de Blaise Vigenère

9. 9. CHIFFRE DE LESTER HILL

Basé sur l'algèbre linéaire. Il a été inventé en 1929.

Dans un tel chiffre, chaque lettre correspond à un nombre (A = 0, B = 1, etc.). Un bloc de n lettres est traité comme un vecteur à n dimensions et multiplié par une matrice (n x n) mod 26. La matrice est la clé de chiffre. Pour être déchiffrable, il doit être réversible en Z26n.

Afin de déchiffrer un message, vous devez reconvertir le texte chiffré en vecteur et le multiplier par l'inverse de la matrice clé. Pour des informations détaillées, Wikipédia peut vous aider.

10. 10. CHIFFRE DE TRITEMIUS

Chiffre de César amélioré. Lors du décodage, il est plus simple d'utiliser la formule :

L= (m+k) modN , numéro L de la lettre cryptée dans l'alphabet, numéro ordinal m de la lettre du texte crypté dans l'alphabet, numéro k-shift, nombre N de lettres dans l'alphabet.

C'est un cas particulier de chiffre affine.

11. 11. CHIFFRE MAÇONNIQUE

12. 12. CHIFFRE DE GRONSFELD

Par son contenu, ce chiffre comprend le chiffre de César et le chiffre de Vigenère, mais le chiffre de Gronsfeld utilise une clé numérique. Chiffrons le mot « THALAMUS » en utilisant le nombre 4123 comme clé. Nous entrons les chiffres de la clé numérique dans l'ordre sous chaque lettre du mot. Le numéro sous la lettre indiquera le nombre de positions dont les lettres doivent être décalées. Par exemple, au lieu de T, vous obtenez X, etc.

T H A L A M U S

4 1 2 3 4 1 2 3

T U V W X Y Z

0 1 2 3 4

Résultat : THALAMUS = XICOENWV

13. 13. COCHON LATINE

Plus souvent utilisé comme jeu ludique pour les enfants, il ne pose pas de difficulté particulière de déchiffrement. L’usage de l’anglais est obligatoire, le latin n’y est pour rien.

Dans les mots qui commencent par des consonnes, ces consonnes sont reculées et le « suffixe » ay est ajouté. Exemple : question = questionquay. Si le mot commence par une voyelle, alors ay, way, yay ou hay est simplement ajouté à la fin (exemple : un chien = aay ogday).

En russe, cette méthode est également utilisée. Ils l'appellent différemment : « langue bleue », « langue salée », « langue blanche », « langue violette ». Ainsi, dans la langue bleue, après une syllabe contenant une voyelle, on ajoute une syllabe avec la même voyelle, mais avec l'ajout d'une consonne « s » (puisque la langue est bleue). Exemple : L'information pénètre dans les noyaux du thalamus = Insiforsomasatsiyasya possotussupasaetse v yadsyarasa tasalasamususasa.

Une option assez intéressante.

14. 14. PLACE POLYBE

Semblable à une table numérique. Il existe plusieurs méthodes pour utiliser le carré de Polybe. Un exemple de carré de Polybe : on réalise un tableau 5x5 (6x6 selon le nombre de lettres de l'alphabet).

1 MÉTHODE. Au lieu de chaque lettre d'un mot, la lettre correspondante ci-dessous est utilisée (A = F, B = G, etc.). Exemple : CHIFFRE - HOUNIW.

2 MÉTHODE. Les chiffres correspondant à chaque lettre du tableau sont indiqués. Le premier nombre est écrit horizontalement, le second verticalement. (A = 11, B = 21...). Exemple : CHIFFRE = 31 42 53 32 51 24

3 MÉTHODE. Sur la base de la méthode précédente, nous écrirons ensemble le code résultant. 314253325124. Décalage d'une position vers la gauche. 142533251243. Encore une fois, nous divisons le code par paires 14 25 33 25 12 43. En conséquence, nous obtenons le chiffre. Les paires de chiffres correspondent à la lettre du tableau : QWNWFO.

Il existe une grande variété de chiffres, et vous pouvez également créer votre propre chiffre, mais il est très difficile d'inventer un chiffre fort, car la science du décryptage a fait de grands progrès avec l'avènement des ordinateurs et tout chiffre amateur sera craqué par des spécialistes en très peu de temps.

Méthodes d'ouverture de systèmes mono-alphabétiques (décodage)

Malgré leur simplicité de mise en œuvre, les systèmes de chiffrement mono-alphabétique sont facilement vulnérables.

Déterminons le nombre de systèmes différents dans un système affine. Chaque clé est entièrement définie par une paire d'entiers a et b, spécifiant le mappage ax+b. Il existe j(n) valeurs possibles pour a, où j(n) est la fonction d'Euler renvoyant le nombre de nombres premiers avec n, et n valeurs pour b qui peuvent être utilisées indépendamment de a, sauf pour le mappage d'identité. (a=1 b =0), que nous ne considérerons pas.

Cela donne j(n)*n-1 valeurs possibles, ce qui n'est pas tant que ça : avec n=33 a peut avoir 20 valeurs (1, 2, 4, 5, 7, 8, 10, 13, 14 , 16 , 17, 19, 20, 23, 25, 26, 28, 29, 31, 32), le nombre total de touches est alors 20*33-1=659. La recherche dans un tel nombre de clés ne sera pas difficile lorsque vous utilisez un ordinateur.

Mais il existe des méthodes qui simplifient cette recherche et qui peuvent être utilisées lors de l'analyse de chiffres plus complexes.

Analyse de fréquence

L’une de ces méthodes est l’analyse de fréquence. La répartition des lettres dans le cryptotexte est comparée à la répartition des lettres dans l'alphabet du message original. Les lettres les plus fréquentes dans le cryptotexte sont remplacées par la lettre la plus fréquente de l'alphabet. La probabilité d’une attaque réussie augmente avec la longueur du cryptotexte.

Il existe de nombreux tableaux différents sur la répartition des lettres dans une langue donnée, mais aucun d'entre eux ne contient d'informations définitives - même l'ordre des lettres peut différer selon les tableaux. La répartition des lettres dépend beaucoup du type d'épreuve : prose, langue parlée, langue technique, etc. Les instructions de travail du laboratoire fournissent des caractéristiques de fréquence pour différentes langues, d'où il ressort clairement que les lettres I, N, S, E, A (I, N, S, E, A) apparaissent dans la classe haute fréquence de chaque langue.

La défense la plus simple contre les attaques par comptage de fréquence est fournie par le système des homophones (HOMOPHONES) - des chiffrements de substitution monophoniques dans lesquels un caractère de texte en clair est mappé sur plusieurs caractères de texte chiffré, leur nombre étant proportionnel à la fréquence d'apparition de la lettre. Lors du cryptage de la lettre du message original, nous sélectionnons au hasard l'un de ses remplaçants. Par conséquent, le simple comptage des fréquences ne donne rien au cryptanalyste. Cependant, des informations sont disponibles sur la répartition des paires et triplets de lettres dans diverses langues naturelles.

Instructions

En termes modernes, tout message crypté a un auteur qui l'a composé ; le destinataire auquel il est destiné ; et l'intercepteur - le cryptographe essayant de le lire.

Il existe deux méthodes principales utilisées dans le chiffrement manuel : la substitution et la permutation. La première est que les lettres du message original sont remplacées par d’autres selon une certaine règle. La seconde est que les lettres, toujours selon la règle, changent de place. Bien entendu, ces deux méthodes peuvent être combinées, ce qui rend le chiffrement plus sécurisé.

Le type de chiffrement de remplacement le plus simple est la cryptographie. Dans ce cas, les lettres sont remplacées par des icônes conventionnelles : chiffres, symboles, images d'hommes dansants, etc. Pour révéler un message secrètement écrit, il suffit de déterminer quel symbole correspond à quelle lettre.

À cette fin, des tableaux de fréquence sont généralement utilisés, indiquant la fréquence à laquelle une lettre particulière apparaît dans la langue du message. Par exemple, dans une langue, les premières places d'un tel tableau seront les lettres « a », « e », « o ». En les remplaçant par les icônes les plus fréquemment rencontrées, vous pouvez déchiffrer certains mots, ce qui, à son tour, donnera la signification d'autres symboles.

Dans les chiffrements plus sécurisés, les lettres sont remplacées par des clés. Par exemple, la clé peut être un numéro à plusieurs chiffres. Pour crypter le texte de cette manière, un numéro de clé est écrit plusieurs fois dessus afin qu'il y ait un numéro au-dessus de chaque lettre. Après cela, la lettre est remplacée par une autre, celle qui la suit sur autant de positions qu'indiqué par le chiffre. Dans ce cas, l'alphabet est considéré comme fermé en anneau, c'est-à-dire par exemple que la deuxième lettre après « i » sera « b ».

Il est plus difficile d'ouvrir un tel cryptogramme, car pour chaque lettre du chiffre, il existe dix options de lecture. Pour décrypter, vous devez d'abord déterminer la longueur de la clé et diviser le texte en mots. Cela se fait généralement à l'aide d'un tableau, où la première ligne est le texte de cryptage, et en dessous se trouvent des options où chaque lettre du chiffre est remplacée par une lettre possible du texte original. Ainsi, le tableau comporte onze lignes.

En examinant quelles options conduisent à la division du texte en mots la plus naturelle, le cryptographe détermine quelles lettres sont utilisées pour coder les espaces et trouve donc un ou plusieurs chiffres de la clé. À partir de là, vous pouvez déjà commencer à tirer des conclusions sur le nombre de fois que la clé est répétée dans le texte.

En remplaçant les options du tableau par des lettres encore inconnues, le cryptographe détermine dans quels cas des mots et des fragments significatifs apparaissent dans le texte.

Pour faciliter son travail, le cryptographe cherche généralement à connaître toute information sur le contenu du texte ou de la clé. Si vous savez quelle signature se trouve à la fin du document ou quel mot doit y être répété souvent, alors en utilisant ces informations, vous pouvez révéler une partie de la clé de cryptage. En remplaçant le fragment trouvé à d'autres endroits du document, le cryptographe découvre la longueur de la clé et apprend plusieurs autres parties du texte source.

Vidéo sur le sujet

Sources :

- Vladimir Jelnikov. Cryptographie du papyrus à l'ordinateur

- comment remplacer les lettres par des symboles

Le décodage est l’une des activités les plus passionnantes. Après tout, il est toujours aussi curieux de savoir ce qui se cache exactement derrière tel ou tel codage. De plus, il existe de très nombreux types de chiffres différents. Il existe donc de nombreuses façons de les reconnaître et de les traduire. La tâche la plus difficile est de déterminer correctement comment déchiffrer une énigme particulière.

Instructions

Si vous envisagez de décrypter un cryptage spécifique, n'oubliez pas que dans la plupart des cas, les informations sont cryptées par substitution. Essayez d'identifier les lettres les plus courantes dans la langue et faites-les correspondre avec celles que vous avez dans le code. Les chercheurs vous ont facilité la tâche et en ont déjà compilé quelques-unes dans un tableau. Si vous l'utilisez, cela accélérera considérablement le processus de décryptage. De la même manière, à un moment donné, ils ont été résolus chiffres Polybe et César.

Pour faciliter l'étude, utilisez les touches. Pour décrypter, vous aurez besoin d'un concept comme la longueur de la clé, que vous ne pourrez déterminer qu'en sélectionnant des lettres individuelles (voir étape 1). Une fois que vous avez sélectionné la longueur de votre clé, vous pouvez former un groupe de caractères codés avec une seule lettre. Et ainsi progressivement, tout le code vous sera révélé. Ce processus demande beaucoup de travail et de temps, alors soyez patient.

Essayez également de déchiffrer le message en sélectionnant un mot susceptible d'apparaître dans ce texte. Déplacez-le sur le texte jusqu'à ce qu'il se chevauche dans le chiffre. De cette façon, vous définirez une partie de la clé. Ensuite, déchiffrez le texte dans la zone autour de la clé. Sélectionnez les options de décodage de texte en conséquence. Il doit nécessairement être en corrélation avec le mot clé et lui être adéquat, c'est-à-dire correspondre au contexte.

N'oubliez pas que pour réussir à déchiffrer le cryptage, vous aurez besoin de connaître les méthodes de cryptage des messages les plus connues. Ainsi, par exemple, si vous disposez d'un texte datant du Ve siècle avant JC, alors avec un degré de probabilité élevé, nous pouvons dire qu'il est codé dans une errance. Le principe d'un tel cryptage était la méthode de simple permutation. Autrement dit, les lettres de l'alphabet ont simplement échangé leurs places, puis, à l'aide d'un objet rond, ont été appliquées sur la feuille dans un ordre chaotique. Pour déchiffrer un tel message, l’essentiel est de restituer correctement la taille de cet objet rond.

Reconnaître le cryptage numérique à l'aide de méthodes mathématiques. Une méthode populaire consiste à utiliser la théorie des probabilités. Et au Moyen Âge, à l’aide de symboles mathématiques, cela se faisait en réorganisant et en utilisant des carrés magiques. Ce sont des chiffres dans lesquels les nombres s'insèrent dans les cellules sous forme de nombres naturels successifs. En règle générale, ils commencent par 1. Le secret du carré magique est que tous les nombres qu'il contient, dans la somme de chaque colonne, ligne ou diagonale, donnent le même nombre.

Tenez compte du fait que le texte à décrypter se situe dans un tel carré selon la numérotation des cellules. Notez le contenu du tableau et obtenez le texte qui doit être déchiffré. Et alors seulement, en réorganisant, sélectionnez l'option de cryptage requise.

La mode du déchiffrement des mots se répand rapidement sur Internet. Certaines personnes croient sincèrement au sens de cette action, d'autres s'amusent ouvertement. Dans les deux cas, nous parlons de résoudre des énigmes. Seules les règles du puzzle peuvent être différentes.

L'homme est un être social. Nous apprenons à interagir avec les autres en observant leurs réactions à nos actions dès les premiers jours de la vie. Dans toute interaction, nous utilisons ce que les historiens de l’art appellent des « codes culturels ». Mais les codes culturels sont les plus difficiles à déchiffrer ; il n’existe aucun programme spécial qui vous dira ce que peuvent signifier un sourcil levé ou des larmes apparemment sans cause ; il n'y a pas de réponse claire ; De plus, même « l’encodeur » lui-même ne sait peut-être pas ce qu’il entend par son action ! La science de la compréhension des autres est quelque chose que nous comprenons tout au long de notre vie, et plus cette compétence est développée, plus la communication avec les autres et toute activité nécessitant des actions coordonnées sont généralement harmonieuses.

L'étude de la cryptographie sous ses deux formes (cryptage et décryptage) permet d'apprendre à trouver un lien entre un message crypté, déroutant, incompréhensible et le sens qui s'y cache. En parcourant le chemin historique du chiffre de Jules César aux clés RSA, de la pierre de Rosette à l'espéranto, nous apprenons à percevoir l'information sous une forme inconnue, à résoudre des énigmes et à nous habituer à la multivariance. Et surtout, nous apprenons à comprendre : à la fois les personnes différentes, contrairement à nous, et les mécanismes mathématiques et linguistiques qui sous-tendent chacun, absolument chaque message.

Donc, une histoire d’aventure sur la cryptographie pour les enfants, pour tous ceux qui ont des enfants et pour tous ceux qui ont déjà été enfants.

Les drapeaux flottent au vent, les chevaux chauds hennissent, les armures cliquettent : c'est l'Empire romain qui a découvert qu'il y avait encore quelqu'un dans le monde qu'il n'avait pas conquis. Sous le commandement de Gaius Julius Caesar, il existe une immense armée qui doit être contrôlée rapidement et avec précision.

Les espions ne dorment pas, les ennemis s'apprêtent à intercepter les envoyés de l'empereur afin de découvrir tous ses brillants plans. Chaque morceau de parchemin qui tombe entre de mauvaises mains est une chance de perdre la bataille.

Mais voilà que le messager est capturé, l'agresseur déplie le message... et ne comprend rien ! "Probablement", se gratte-t-il l'arrière de la tête, "c'est dans une langue inconnue..." Rome triomphe, ses plans sont sains et saufs.

Qu'est-ce que le chiffre de César ? Sa version la plus simple est lorsqu'au lieu de chaque lettre, nous mettons la suivante dans l'alphabet : au lieu de « a » - « b », au lieu de « e » - « z » et au lieu de « i » - « a ». Ainsi, par exemple, « J’aime jouer » deviendra « A mävmä ydsbue ». Regardons le signe : en haut, il y aura une lettre que nous chiffrons et en bas, nous la remplacerons par.

L’alphabet est en quelque sorte « décalé » d’une lettre, n’est-ce pas ? Par conséquent, ce chiffre est également appelé « chiffre à décalage » et ils disent « utilisez le chiffre de César avec un décalage de 10 » ou « avec un décalage de 18 ». Cela signifie que nous devons "décaler" l'alphabet inférieur non pas de 1, comme le nôtre, mais, par exemple, de 10 - alors au lieu de "a", nous aurons "th", et au lieu de "y", nous aurons " e ».

César lui-même a utilisé ce chiffre avec un décalage de 3, c'est-à-dire que sa table de cryptage ressemblait à ceci :

Plus précisément, elle aurait ressemblé à ceci si César avait vécu en Russie. Dans son cas, l’alphabet était latin.

Un tel chiffre est assez facile à déchiffrer si vous êtes un espion professionnel ou Sherlock Holmes. Mais il est toujours apte à garder ses petits secrets des regards indiscrets.

Vous pouvez aménager vous-même votre propre petit terrain. Convenez de votre numéro d'équipe et vous pourrez laisser des notes codées sur le réfrigérateur de chacun pour une surprise pour l'anniversaire de quelqu'un, envoyer des messages codés et peut-être, si vous êtes séparés pendant une longue période, même vous écrire des lettres secrètes et codées !

Mais toute l’histoire de la cryptographie est l’histoire de la lutte entre l’art de chiffrer les messages et l’art de les déchiffrer. Lorsqu’une nouvelle façon d’encoder un message apparaît, certains tentent de déchiffrer ce code.

Qu'est-ce que « déchiffrer le code » ? Cela signifie trouver un moyen de le résoudre sans connaître la clé et la signification du chiffre. Le chiffre de César a également été déchiffré à l’aide de la « méthode d’analyse de fréquence ». Regardez n'importe quel texte - il contient beaucoup plus de voyelles que de consonnes, et il y a beaucoup plus de « o » que, par exemple, de « je ». Pour chaque langue, vous pouvez nommer les lettres les plus fréquemment et rarement utilisées. Il vous suffit de trouver quelle lettre figure le plus dans le texte chiffré. Et il s'agira très probablement d'un «o», «e», «i» ou «a» crypté - les lettres les plus courantes dans les mots russes. Et dès que vous savez quelle lettre est utilisée pour désigner, par exemple, « a », vous savez à quel point l'alphabet crypté est « décalé », ce qui signifie que vous pouvez déchiffrer l'intégralité du texte.

Lorsque le monde entier a découvert la solution au code de César, les cryptographes ont dû trouver quelque chose de plus puissant. Mais, comme cela arrive souvent, les gens n'ont pas inventé quelque chose de complètement nouveau, mais ont compliqué ce qui existait déjà. Au lieu de chiffrer toutes les lettres en utilisant le même alphabet décalé, plusieurs d’entre elles ont commencé à être utilisées dans des messages secrets. Par exemple, nous chiffrons la première lettre de l'alphabet avec un décalage de 3, la deuxième - avec un décalage de 5, la troisième - avec un décalage de 20, la quatrième - encore une fois avec un décalage de 3, la cinquième - avec un décalage de 5, le sixième - avec un décalage de 20, et ainsi de suite, en cercle. Un tel chiffre est appelé polyalphabétique (c'est-à-dire multi-alphabétique). Essayez-le, votre chiffre ne peut être résolu que par quelqu'un qui connaît les secrets de la cryptographie !

Il semblerait que les attaquants auraient dû être confus et que les secrets auraient dû rester secrets pour toujours. Mais si le chiffre a été déchiffré une fois, toutes les versions plus complexes de celui-ci le seront également une fois.

Imaginons que quelqu'un chiffre un message dans deux alphabets. La première lettre est avec un décalage de 5, la seconde est avec un décalage de 3, la troisième est à nouveau 5, la quatrième est à nouveau 3 - comme sur la plaque ci-dessous.

On peut diviser toutes les lettres cryptées en deux groupes : les lettres cryptées avec un décalage de 5 (1, 3, 5, 7, 9, 11, 13, 15, 17, 19) et les lettres cryptées avec un décalage de 3 (2, 4 , 6 , 8, 10, 12, 14, 16, 18, 20). Et au sein de chaque groupe, recherchez quelles lettres nous avons rencontrées plus souvent que d'autres - tout comme dans le chiffre de César, mais en plus de tracas.

Si le codeur a utilisé trois alphabets, nous diviserons les lettres en trois groupes, si cinq, alors en cinq. Et puis la même analyse de fréquence entre à nouveau en jeu.

Vous pouvez poser la question : comment les décrypteurs ont-ils su qu'il y avait trois alphabets, et non, par exemple, cinq ? Ils ne le savaient pas vraiment. Et nous avons examiné toutes les options possibles. Le décryptage a donc pris beaucoup plus de temps, mais était toujours possible.

En cryptographie, le message à transmettre est appelé « texte en clair » et le message chiffré est appelé « texte chiffré ». Et la règle par laquelle le texte est crypté est appelée « clé de chiffrement ».

Le XXe siècle est passé inaperçu. L'humanité s'appuie de plus en plus sur les voitures : les trains remplacent les charrettes, les radios font leur apparition dans presque tous les foyers et les premiers avions ont déjà pris leur envol. Et le cryptage des plans secrets est également finalement transféré aux machines.

Pendant la Seconde Guerre mondiale, de nombreuses machines ont été inventées pour chiffrer les messages, mais elles reposaient toutes sur l’idée qu’un chiffre polyalphabétique pouvait être encore plus obscurci. Le confondre à tel point que, même si en théorie cela pourrait être résolu, dans la pratique, personne n'y parviendra. Confondre autant qu'une machine peut le faire, mais une personne ne le peut pas. La plus célèbre de ces machines de chiffrement est Enigma, utilisée par l’Allemagne.

theromanroad.files.wordpress.com

Mais si le secret le plus important de l’Allemagne était la conception d’Enigma, le secret le plus important de ses adversaires était qu’au milieu de la guerre, tous les pays avaient déjà résolu Enigma. Si cela était devenu connu en Allemagne même, ils auraient commencé à inventer quelque chose de nouveau, mais jusqu'à la fin de la guerre, ils croyaient en l'idéalité de leur machine de cryptage, et la France, l'Angleterre, la Pologne et la Russie lisaient des messages secrets allemands comme un livre ouvert.

Le fait est que le scientifique polonais Marian Rejewski pensait un jour que puisqu'ils avaient inventé une machine pour crypter les messages, ils pouvaient aussi inventer une machine pour les déchiffrer, et il a appelé son premier échantillon « Bombe ». Non pas à cause de l'effet « explosif », comme on pourrait le penser, mais en l'honneur du délicieux gâteau rond.

Ensuite, le mathématicien Alan Turing a construit sur cette base une machine qui a complètement déchiffré le code Enigma et qui, d'ailleurs, peut être considérée comme le premier ancêtre de nos ordinateurs modernes.

Le code le plus complexe de toute la Seconde Guerre mondiale a été inventé par les Américains. Chaque navire de guerre américain s'est vu attribuer... un Indien. Leur langue était si incompréhensible et mal comprise, elle semblait si étrange que les décrypteurs ne savaient pas comment l'aborder, et la marine américaine transmettait sans crainte des informations dans la langue de la tribu indienne Choctaw.

En général, la cryptographie ne consiste pas seulement à résoudre une énigme, mais également à la manière de la résoudre. Les gens ne proposent pas toujours de telles énigmes exprès ; parfois, l’histoire elle-même les propose. Et l'un des principaux mystères des cryptographes a longtemps été le mystère de la langue égyptienne ancienne.

Personne ne savait ce que signifiaient tous ces hiéroglyphes. Que voulaient dire les Égyptiens lorsqu’ils peignaient des oiseaux et des scarabées ? Mais un jour de chance, l'armée française découvre la pierre de Rosette en Egypte.

Il y avait une inscription sur cette pierre - la même, en grec ancien, en alphabétique égyptienne (texte démotique) et en hiéroglyphe égyptien. Les historiens de cette époque connaissaient bien le grec ancien et ont donc rapidement appris ce qui était écrit sur la pierre. Mais l'essentiel est que, connaissant la traduction, ils aient pu révéler les secrets de la langue égyptienne ancienne. Le texte démotique a été déchiffré assez rapidement, mais les historiens, les linguistes, les mathématiciens et les cryptographes ont été intrigués par les hiéroglyphes pendant de nombreuses années, mais ils ont finalement compris.

Et ce fut une grande victoire pour les cryptographes - une victoire sur le temps lui-même, qui espérait cacher leur histoire aux gens.

Mais parmi tous ces chiffres résolus, il y en a trois spéciaux. L’une d’entre elles est la méthode Diffie-Hellman. Si un petit message est crypté à l'aide de cette méthode, alors pour le déchiffrer, vous devez prendre tous les ordinateurs du monde et les occuper pendant de très nombreuses années. C’est ce qui est utilisé aujourd’hui sur Internet.

Le second est le cryptage quantique. Certes, cela n'a pas encore été complètement inventé, mais si les gens fabriquent des ordinateurs quantiques comme ils en rêvent, alors un tel code sauront quand ils essaieront de le décrypter.

Et le troisième chiffre spécial est le « chiffre du livre ». Ce qui est étonnant, c’est qu’il leur est facile de crypter quelque chose et pas facile de le déchiffrer. Deux personnes choisissent le même livre et chaque mot de leur écriture est recherché et remplacé par trois nombres : le numéro de page, le numéro de ligne et le numéro de mot dans la ligne. C'est très simple à faire, non ? Et ce n’est pas du tout facile à résoudre : comment un espion sait-il quel livre vous avez choisi ? Et surtout, les ordinateurs ne seront pas non plus d’une grande aide dans ce domaine. Bien sûr, si vous connectez de nombreuses personnes intelligentes et de nombreux ordinateurs puissants, un tel chiffre ne tiendra pas.

Mais il existe une règle principale de sécurité. Cette sécurité devrait être telle que le message chiffré ne vaut pas l'énorme effort qu'il faut consacrer à son déchiffrement. Autrement dit, pour que le méchant - l'espion - doive consacrer autant d'efforts à démêler votre code qu'il n'est pas prêt à en consacrer pour découvrir votre message. Et cette règle fonctionne toujours et partout, aussi bien dans la correspondance scolaire amicale que dans le monde des vrais jeux d'espionnage.

La cryptographie est l'art de créer et de résoudre des énigmes. L’art de garder les secrets et l’art de les révéler. Avec la cryptographie, nous apprenons à nous comprendre et à trouver comment protéger quelque chose d’important pour nous. Et plus nous sommes bons dans les deux domaines, plus notre vie peut être calme et active.