Mis recuerdos de la infancia + imaginación fueron suficientes para exactamente una misión: una docena de tareas que no se duplican.

Pero a los niños les gustó la diversión, pidieron más misiones y tuvieron que conectarse.

Este artículo no describirá el guión, las leyendas o el diseño. Pero habrá 13 cifrados para codificar las tareas de la misión.

Código número 1. Imagen

Un dibujo o fotografía que indique directamente el lugar donde se esconde la siguiente pista, o una pista: escoba + enchufe = aspiradoraComplicación: haz un rompecabezas cortando la foto en varias partes.

Código 2. Salto de rana.

Intercambia las letras de la palabra: SOFA = NIDAVCifrado 3. Alfabeto griego.

Codifique el mensaje usando las letras del alfabeto griego y dé a los niños la clave:Código 4. Viceversa.

Escribe la tarea al revés:

- cada palabra:

Etishchi dalk extra Jonsos - o una oración completa, o incluso un párrafo:

Etsem morkom momas v - akzaksdop yaaschuudelS. itup monrev an yv

Código 5. Espejo.

(Cuando hice la búsqueda para mis hijos, al principio les di una “bolsa mágica”: había una clave del “alfabeto griego”, un espejo, “ventanas”, bolígrafos, hojas de papel y todo tipo de cosas. de cosas innecesarias para confundirse, al encontrar el siguiente acertijo, tuvieron que descubrir por sí mismos qué contenido de la bolsa les ayudaría a encontrar la respuesta).

Código 6. Rebus.

La palabra está codificada en imágenes:

Cifrado 7. Siguiente letra.

Escribimos una palabra, reemplazando todas las letras que contiene por las siguientes en orden alfabético (luego se reemplaza I por A, en un círculo). O los anteriores, o los siguientes después de 5 letras :).

GABINETE = SHLBH

Código 8. Clásicos al rescate.

Tomé un poema (y les dije a los niños cuál) y un código de 2 números: número de línea número de letras en la línea.

Ejemplo:

Pushkin "Tarde de invierno"

La tormenta cubre el cielo de oscuridad,

Torbellinos de nieve arremolinados;

Entonces, como una fiera, aullará,

Entonces llorará como un niño,

Luego en el techo ruinoso

De repente la paja crujirá

La forma en que un viajero tardío

Habrá un golpe en nuestra ventana.

21 44 36 32 82 82 44 33 12 23 82 28

¿Lo leíste? ¿Dónde está la pista? :)

Código 9. Mazmorra.

Escribe las letras en una cuadrícula de 3x3:

Entonces la palabra VENTANA se cifra así:

Código 10. Laberinto.

A mis hijos les gustó este código, es diferente a los demás, porque no es tanto para el cerebro como para la atención.

Entonces:

En un hilo/cuerda larga se colocan las letras en orden, tal como aparecen en la palabra. Luego estiras la cuerda, la giras y la enredas de todas las formas posibles entre los soportes (árboles, patas, etc.). Habiendo caminado a lo largo del hilo, como a través de un laberinto, desde la primera letra hasta la última, los niños reconocerán la palabra clave.

¡Imagínese si envuelve a uno de los invitados adultos de esta manera!

Los niños leen: la siguiente pista está sobre el tío Vasya.

Y corren para sentir al tío Vasya. ¡Eh, si él también tiene miedo a las cosquillas, entonces todos se divertirán!

Código 11. Tinta invisible.

Usa una vela de cera para escribir la palabra. Si pintas sobre la hoja con acuarelas, podrás leerla.(hay otras tintas invisibles... leche, limón, algo más... Pero solo tenía una vela en mi casa :))

Código 12. Basura.

Las vocales permanecen sin cambios, pero las consonantes cambian según la clave.Por ejemplo:

SHEP SCHOMOZKO

dice: MUY FRÍO, si conoce la clave:

D L X N H

Z M SCH K V

Código 13. Ventanas.

¡A los niños les encantó increíblemente! Luego usaron estas ventanas para cifrar mensajes entre ellos durante todo el día.Entonces: en una hoja de papel recortamos ventanas, tantas como letras hay en la palabra. Esta es una plantilla, la aplicamos en una hoja de papel en blanco y escribimos una palabra clave en las ventanas. Luego retiramos la plantilla y escribimos muchas letras diferentes innecesarias en el espacio en blanco restante de la hoja. Puede leer el código si adjunta una plantilla con ventanas.

Al principio los niños quedaron estupefactos cuando encontraron una sábana cubierta de letras. Luego giraron la plantilla hacia adelante y hacia atrás, ¡pero aún debes colocarla en el lado derecho!

Código 14. ¡Mapa, Billy!

Dibuja un mapa y marca (X) la ubicación del tesoro.Cuando hice la búsqueda del mío por primera vez, decidí que el mapa era muy simple para ellos, así que necesitaba hacerlo más misterioso (luego resultó que solo un mapa sería suficiente para que los niños se confundieran y correr en dirección opuesta)...

Este es el mapa de nuestra calle. Las pistas aquí son los números de las casas (para entender que en realidad esta es nuestra calle) y los perros esquimales. Este perro vive con un vecino al otro lado de la calle.

Los niños no reconocieron inmediatamente la zona y me hicieron preguntas capciosas.

Luego, 14 niños participaron en la búsqueda, así que los uní en 3 equipos. Tenían 3 versiones de este mapa y cada una tenía su propio lugar marcado. Como resultado, cada equipo encontró una palabra:

"ESPECTÁCULO" "CUENTO DE HADAS" "NABO"

Esta fue la siguiente tarea :). ¡Dejó algunas fotos divertidas!

Para el noveno cumpleaños de mi hijo, no tuve tiempo de inventar una misión, así que la compré en el sitio web de MasterFuns. Bajo mi propia responsabilidad y riesgo, porque la descripción allí no es muy buena.

Pero a mis hijos y a mí nos gustó porque:

- Económico (similar a unos 4 dólares por juego)

- rápidamente (pago - descargado, impreso - todo tomó entre 15 y 20 minutos)

- Hay muchas tareas y sobran. Y aunque no me gustaron todos los acertijos, había mucho para elegir y podías ingresar tu propia tarea.

- Todo está decorado con el mismo estilo de monstruo y esto le da el efecto festivo. Además de las tareas de la misión en sí, el kit incluye: una postal, banderas, adornos para la mesa e invitaciones para los invitados. ¡Y se trata de monstruos! :)

- Además del cumpleañero de 9 años y sus amigos, también tengo una hija de 5 años. Las tareas estaban fuera de su alcance, pero ella y su amiga también encontraron entretenimiento: 2 juegos con monstruos, que también estaban en el set. Uf, al final, ¡todos están felices!

Seguramente, si llegaste a este sitio con el propósito descifrar galimatías incomprensible, la primera pregunta será " Cómo resolver este cifrar?". Descifrar el cifrado(cuando tu sabes clave de cifrado Y tipo de cifrado) es fácil, pero descifrar el cifrado (cuando no conoces la clave cifrar, descifrar el código es decir)... No es fácil, pero con la ayuda de este artículo y la aplicación CryptoApp podrás hacerte una idea de fuerza de cifrado, determinando el tipo cifrar y tal vez incluso descifrar (descifrar) el cifrado. Bueno, ¡comencemos!

1. Primero necesitas determinar el tipo de cifrado.

Métodos de determinación:

a) si algunos caracteres de cifrado se utilizan con mucha frecuencia, mientras que otros se utilizan muy raramente (por ejemplo, en el siguiente cifrado" " (espacio) y la letra "F" se usan muy a menudo, y la letra "Y" se usa solo una vez:

TSIPL ZHEVKFYO GZHALZH YYZHKVZHRKNY YOK MKFN TSIPL ZHEVKFYOJJJ SHGDMY EJYJYNKVIMY LKMMBKSHKNY J YOKIAZHVDD YZHYOVYALYOLS1 IONDLDMYOS Y YZHYOYANYOS Ts IPLKS1 K NKBD YZHYOVYALISHZHRKNY BLKFED IONDLDMJD YLIVZHDOID1 ZHVYAYUCHDD SHKTSIPLZHRKNY1 LKMTSIPLZHRRKNY Y GKD GDTSIPLZHRORKNY MZHACHDIYA LKSHVIHYO EI RIGKEY TSIPLZHRKYIA Y ZHNYLKRVYANY TSIPLZHRBI R MZHUIKVIYOZhF MDNI RBZHENKBND2 YZHVOЪF MYIMZHB MNKNDF YZH TSIPLKE MEZHNLIND YIDD2 LDBZHEDOGODE YOKHKNY M RIG TSIPLZHR)

entonces lo más probable es que se trate de un cifrado de sustitución simple (incluidos sus casos especiales Caesar Cipher, Affine Cipher, Atbash Cipher, etc.) o cifrado de permutación(Scitala et al.)

B) si hay varios caracteres consecutivos cifrado se repiten en este mensaje cifrado, (por ejemplo, en el siguiente cifrado, la secuencia de caracteres "4ХБ" aparece tres veces:

!8Ш-U!JTAUIU?F+NCFIOUБ!EVV4OY92FHQ9!ZАQ!P5JVTFQD9LCRMIS!SGIQЁY.B9ЭБМИ.X-ZG 4XBН2N4PSVE)RQВG 4XBШКЪ88ARKWHГTZKTMVD7MYШ?)+DDPSCAAKBEFGR L-LEMN8EXC2VCSK.WSQXЁ5C5ZMRN40FЗГИ3ГTZKTMEKЪ6EL.ZH.C BSIOALGPSE6X):VOVX96AJQIHZDCВ(L:ZPШW!4UBДЭJ.KЖL).EG 5,G QPKGMRK:LVP6ШVPEQJ9L8:Z-3,K, 4XBШТъ6G8ДКжL).T6

entonces lo más probable es que este sea el cifrado Vigenère

C) si ninguno de los métodos anteriores determinar el tipo de cifrado no encajaba, tendrás que adivinarlo, para facilitar tu destino descifrador de códigos- Tipos de cifrados

2. Habiendo determinado tipo de cifrado(o suponiendo que lo hayamos determinado): lea el artículo Descifrado

O un artículo específicamente sobre esto. tipo de cifrado. Y si se trata de un cifrado de sustitución simple, un cifrado de Vigenère, seguramente necesitará una herramienta gratuita para descifrar este tipo de cifrados- Aplicación CriptoApp. Ahora si te preguntan cómo resolver el código¡Ya tendrás un algoritmo de acciones claro!

Dado que hay una gran cantidad de cifrados en el mundo, es imposible considerar todos los cifrados no solo en el marco de este artículo, sino también en todo el sitio web. Por lo tanto, consideraremos los sistemas de cifrado más primitivos, su aplicación y los algoritmos de descifrado. El objetivo de mi artículo es explicar a una amplia gama de usuarios los principios de cifrado/descifrado de la forma más accesible posible, así como enseñar cifrados primitivos.

En la escuela, usé un cifrado primitivo del que me hablaron mis camaradas mayores. Consideremos el cifrado primitivo "Cifrado con letras reemplazadas por números y viceversa".

Dibujemos una tabla, que se muestra en la Figura 1. Organizamos los números en orden, comenzando con uno y terminando con cero horizontalmente. Debajo de los números sustituimos letras o símbolos arbitrarios.

Arroz. 1 Clave del cifrado con reposición de letras y viceversa.

Pasemos ahora a la tabla 2, donde está numerado el alfabeto.

Arroz. 2 Tabla de correspondencia entre letras y números de alfabetos.

Ahora cifremos la palabra. COSTERO:

1) 1. Convirtamos letras en números: K = 12, O = 16, C = 19, T = 20, E = 7, P = 18

2) 2. Convirtamos los números en símbolos según la Tabla 1.

KP KT KD PSH KL

3) 3. Hecho.

Este ejemplo muestra un cifrado primitivo. Veamos fuentes que son similares en complejidad.

1. 1. El cifrado más simple es el CIFRADO CON REEMPLAZO DE LETRAS POR NÚMEROS. Cada letra corresponde a un número en orden alfabético. A-1, B-2, C-3, etc.

Por ejemplo, la palabra "CIUDAD" se puede escribir como "20 15 23 14", pero esto no causará ningún secreto particular ni dificultad para descifrarla.

2. También puedes cifrar mensajes usando una TABLA NUMÉRICA. Sus parámetros pueden ser cualquier cosa, lo principal es que el destinatario y el remitente lo sepan. Ejemplo de mesa digital.

Arroz. 3 Mesas digitales. El primer dígito del cifrado es una columna, el segundo es una fila o viceversa. Entonces, la palabra "MENTE" se puede cifrar como "33 24 34 14".

3. 3. CIFRA DE LIBRO

En tal cifrado, la clave es un libro determinado que está disponible tanto para el remitente como para el destinatario. El cifrado designa una página de un libro y una línea, cuya primera palabra es la solución. El descifrado es imposible si el remitente y el corresponsal tienen libros de diferentes años de publicación y edición. Los libros deben ser idénticos.

4. 4. CIFRA CÉSAR(cambio de cifrado, cambio de César)

Cifrado conocido. La esencia de este cifrado es reemplazar una letra por otra ubicada en un cierto número constante de posiciones a la izquierda o derecha de ella en el alfabeto. Cayo Julio César utilizó este método de cifrado cuando se comunicaba con sus generales para proteger las comunicaciones militares. Este cifrado es bastante fácil de descifrar, por lo que rara vez se utiliza. Desplazamiento en 4. A = E, B= F, C=G, D=H, etc.

Un ejemplo de cifrado César: cifremos la palabra "DEDUCCIÓN".

Obtenemos: GHGXFWLRQ. (cambio de 3)

Otro ejemplo:

Cifrado mediante clave K=3. La letra "C" "desplaza" tres letras hacia adelante y se convierte en la letra "F". Un carácter duro movido tres letras hacia adelante se convierte en la letra “E”, y así sucesivamente:

Alfabeto original: A B C D E F G H H I J J K L M N O P R S T U V X C

Cifrado: D E E F G H I J K L M N O P R S T U V

Texto original:

Come un poco más de estos suaves panecillos franceses y bebe un poco de té.

El texto cifrado se obtiene reemplazando cada letra del texto original con la letra correspondiente del alfabeto cifrado:

Fezyya yz zyi ahlsh pvenlsh chugrschtskfnlsh dsosn, zhg eyutzm ygb.

5. CIFRADO CON PALABRA CÓDIGO

Otro método sencillo tanto en cifrado como en descifrado. Se utiliza una palabra clave (cualquier palabra sin letras repetidas). Esta palabra se inserta delante del alfabeto y las letras restantes se agregan en orden, excluyendo las que ya están en la palabra clave. Ejemplo: palabra clave – BLOQUE DE NOTAS.

Original: ABCDEFGHIJKLMNOPQRSTU VWXYZ

Reemplazo: N O T E P A D B C F G H I J K L M Q R S U V W X Y Z

6. 6. CIFRADO ATBASH

Uno de los métodos de cifrado más simples. La primera letra del alfabeto se sustituye por la última, la segunda por la penúltima, etc.

Ejemplo: "CIENCIA" = HXRVMXV

7. 7. CIFRA DE FRANCIS BACON

Uno de los métodos de cifrado más simples. El cifrado utiliza el alfabeto cifrado de Bacon: cada letra de una palabra se reemplaza por un grupo de cinco letras "A" o "B" (código binario).

a AAAAAA g AABBA m ABABB s BAAAB y BABBA

b AAAAB h AABBB n ABBAA t BAABA z BABBB

c AAABA i ABAAA o ABBAB u BAABB

d AAABB j BBBAA p ABBBA v BBBAB

e AABAA k ABAAB q ABBBB w BABAA

f AABAB l ABABA r BAAAA x BABAB

La dificultad para descifrar radica en determinar el cifrado. Una vez determinado, el mensaje se ordena alfabéticamente fácilmente.

Existen varios métodos de codificación.

También es posible cifrar la frase mediante código binario. Se determinan los parámetros (por ejemplo, "A" - de A a L, "B" - de L a Z). ¡Así que BAABAAAAABAAAABABABB significa La Ciencia de la Deducción! Este método es más complicado y tedioso, pero mucho más fiable que la opción alfabética.

8. 8. CIFRA BLAISE VIGENERE.

Este cifrado fue utilizado por los confederados durante la Guerra Civil. El cifrado consta de 26 cifrados César con diferentes valores de desplazamiento (26 letras del alfabeto latino). Se puede utilizar una tabula recta (cuadrado de Vigenère) para el cifrado. Inicialmente se seleccionan la palabra clave y el texto fuente. La palabra clave se escribe cíclicamente hasta llenar todo el texto fuente. Más adelante en la tabla, las letras de la clave y el texto original se cruzan en la tabla y forman el texto cifrado.

Arroz. 4 Cifrado de Blaise Vigenère

9. 9. CIFRA DE LESTER HILL

Basado en álgebra lineal. Fue inventado en 1929.

En tal cifrado, cada letra corresponde a un número (A = 0, B = 1, etc.). Un bloque de n letras se trata como un vector de n dimensiones y se multiplica por una matriz (n x n) mod 26. La matriz es la clave de cifrado. Para ser descifrable, debe ser reversible en Z26n.

Para descifrar un mensaje, es necesario volver a convertir el texto cifrado en un vector y multiplicarlo por la matriz de clave inversa. Para obtener información detallada, Wikipedia puede ayudar.

10. 10. CIFRA DE TRITEMIO

Cifrado César mejorado. Al decodificar, lo más fácil es utilizar la fórmula:

L= (m+k) modN, L-número de la letra cifrada en el alfabeto, m-número ordinal de la letra del texto cifrado en el alfabeto, k-número de desplazamiento, N-número de letras en el alfabeto.

Es un caso especial de cifrado afín.

11. 11. CIFRA MASÓNICA

12. 12. CIFRA DE GRONSFELD

En términos de su contenido, este cifrado incluye el cifrado César y el cifrado Vigenère, pero el cifrado Gronsfeld utiliza una clave numérica. Ciframos la palabra “TÁLAMO” usando el número 4123 como clave. Ingresamos los números de la clave numérica en orden debajo de cada letra de la palabra. El número debajo de la letra indicará la cantidad de posiciones en las que se deben cambiar las letras. Por ejemplo, en lugar de T obtienes X, etc.

Tálamo

4 1 2 3 4 1 2 3

T U V W X Y Z

0 1 2 3 4

Como resultado: TÁLAMO = XICOENWV

13. 13. CERDO LATINO

Se utiliza más a menudo como diversión para los niños y no supone ninguna dificultad especial para descifrarlo. El uso del inglés es obligatorio, el latín no tiene nada que ver.

En palabras que comienzan con consonantes, esas consonantes se mueven hacia atrás y se agrega el “sufijo” ay. Ejemplo: pregunta = questionquay. Si la palabra comienza con una vocal, entonces simplemente se agrega al final ay, way, yay o hay (ejemplo: a dog = aay ogday).

En ruso, este método también se utiliza. Lo llaman de otra manera: “lengua azul”, “lengua salada”, “lengua blanca”, “lengua morada”. Así, en el idioma azul, después de una sílaba que contiene una vocal, se agrega una sílaba con la misma vocal, pero con la adición de una consonante “s” (ya que el idioma es azul). Ejemplo: La información ingresa a los núcleos del tálamo = Insiforsomasatsiyasya possotussupasaetse v yadsyarasa tasalasamususasa.

Una opción bastante interesante.

14. 14. PLAZA POLIBIO

Similar a una mesa digital. Existen varios métodos para utilizar el cuadrado de Polybius. Un ejemplo de cuadrado de Polibio: hacemos una tabla de 5x5 (6x6 dependiendo del número de letras del alfabeto).

1 MÉTODO. En lugar de cada letra de una palabra, se utiliza la letra correspondiente a continuación (A = F, B = G, etc.). Ejemplo: CIFRA - HOUNIW.

2 MÉTODO. Se indican los números correspondientes a cada letra de la tabla. El primer número se escribe horizontalmente, el segundo verticalmente. (A = 11, B = 21...). Ejemplo: CIFRA = 31 42 53 32 51 24

3 MÉTODO. Basándonos en el método anterior, escribiremos juntos el código resultante. 314253325124. Desplazar una posición a la izquierda. 142533251243. Nuevamente dividimos el código en pares 14 25 33 25 12 43. Como resultado, obtenemos el cifrado. Los pares de números corresponden a la letra de la tabla: QWNWFO.

Hay una gran variedad de cifrados y también puedes crear tu propio cifrado, pero es muy difícil inventar un cifrado fuerte, ya que la ciencia del descifrado ha avanzado mucho con la llegada de las computadoras y cualquier cifrado aficionado será descifrado por especialistas en muy poco tiempo.

Métodos para abrir sistemas monoalfabéticos (decodificación)

A pesar de su simplicidad de implementación, los sistemas de cifrado monoalfabético son fácilmente vulnerables.

Determinemos el número de sistemas diferentes en un sistema afín. Cada clave está completamente definida por un par de números enteros a y b, especificando el mapeo ax+b. Hay j(n) valores posibles para a, donde j(n) es la función de Euler que devuelve el número de números coprimos con n y n valores para b que se pueden usar independientemente de a, excepto para el mapeo de identidad. (a=1 b =0), que no consideraremos.

Esto da j(n)*n-1 valores posibles, que no son tantos: con n=33 a puede tener 20 valores (1, 2, 4, 5, 7, 8, 10, 13, 14, 16 , 17, 19, 20, 23, 25, 26, 28, 29, 31, 32), entonces el número total de claves es 20*33-1=659. Buscar entre tal cantidad de claves no será difícil cuando se use una computadora.

Pero existen métodos que simplifican esta búsqueda y que pueden usarse al analizar cifrados más complejos.

Análisis de frecuencia

Uno de esos métodos es el análisis de frecuencia. La distribución de letras en el criptotexto se compara con la distribución de letras en el alfabeto del mensaje original. Las letras con mayor frecuencia en el criptotexto se reemplazan por la letra con mayor frecuencia del alfabeto. La probabilidad de un ataque exitoso aumenta al aumentar la longitud del criptotexto.

Hay muchas tablas diferentes sobre la distribución de letras en un idioma determinado, pero ninguna de ellas contiene información definitiva; incluso el orden de las letras puede diferir en diferentes tablas. La distribución de las letras depende mucho del tipo de prueba: prosa, lengua hablada, lenguaje técnico, etc. Las instrucciones de trabajo de laboratorio proporcionan características de frecuencia para varios idiomas, de lo que se desprende que las letras I, N, S, E, A (I, N, S, E, A) aparecen en la clase de alta frecuencia de cada idioma.

La defensa más simple contra los ataques de conteo de frecuencia la proporciona el sistema de homófonos (HOMOPHONES): cifrados de sustitución monofónicos en los que un carácter de texto plano se asigna a varios caracteres de texto cifrado, cuyo número es proporcional a la frecuencia de aparición de la letra. Al cifrar la letra del mensaje original, seleccionamos aleatoriamente uno de sus sustitutos. Por lo tanto, el simple hecho de contar frecuencias no le proporciona nada al criptoanalista. Sin embargo, hay información disponible sobre la distribución de pares y tripletes de letras en varios lenguajes naturales.

Instrucciones

En términos modernos, cualquier mensaje cifrado tiene un autor que lo compuso; el destinatario al que está destinado; y el interceptor, el criptógrafo que intenta leerlo.

Hay dos métodos principales utilizados en el cifrado manual: sustitución y permutación. La primera es que las letras del mensaje original son sustituidas por otras según una determinada regla. La segunda es que las letras, nuevamente según la regla, cambian de lugar. Por supuesto, estos dos métodos se pueden combinar, lo que hace que el cifrado sea más seguro.

El tipo más simple de cifrado de reemplazo es la criptografía. En este caso, las letras se sustituyen por iconos convencionales: números, símbolos, imágenes de bailarines, etc. Para revelar un mensaje escrito en secreto, basta con determinar qué símbolo corresponde a qué letra.

Para ello se suelen utilizar tablas de frecuencia, que muestran con qué frecuencia aparece una determinada letra en el idioma del mensaje. Por ejemplo, en un idioma, los primeros lugares en dicha tabla serán las letras "a", "e", "o". Al sustituirlos en lugar de los íconos más frecuentes, puede descifrar algunas palabras y esto, a su vez, le dará el significado de otros símbolos.

En cifrados más seguros, las letras se reemplazan por claves. Por ejemplo, la clave puede ser un número de varios dígitos. Para cifrar el texto de esta manera, se escribe un número de clave muchas veces sobre él para que haya un número encima de cada letra. Después de esto, la letra es sustituida por otra, la que la sigue por tantas posiciones como indique el número. En este caso, el alfabeto se considera cerrado en forma de anillo, es decir, por ejemplo, la segunda letra después de la “i” será la “b”.

Es más difícil abrir un criptograma de este tipo, ya que para cada letra del cifrado hay diez opciones de lectura. Para descifrar, primero debe determinar la longitud de la clave y dividir el texto en palabras. Esto generalmente se hace usando una tabla, donde la primera línea es el texto cifrado y debajo hay opciones donde cada letra del cifrado se reemplaza con una posible letra del texto original. Así, la tabla tiene once líneas.

Al observar qué opciones conducen a la división más natural del texto en palabras, el criptógrafo determina qué letras se utilizan para codificar espacios y, por lo tanto, encuentra uno o más dígitos de la clave. De esto ya puedes empezar a sacar conclusiones sobre cuántas veces se repite la clave en el texto.

Al sustituir letras aún desconocidas por variantes de la tabla, el criptógrafo determina en qué casos aparecen palabras y fragmentos significativos en el texto.

Para facilitar su trabajo, el criptógrafo suele buscar cualquier información sobre el contenido del texto o clave. Si sabe qué firma se encuentra al final del documento o qué palabra debe repetirse allí con frecuencia, con esta información podrá revelar parte de la clave de cifrado. Al sustituir el fragmento encontrado en otros lugares del documento, el criptógrafo descubre la longitud de la clave y aprende varias partes más del texto fuente.

Vídeo sobre el tema.

Fuentes:

- Vladimir Zhelnikov. Criptografía del papiro a la computadora

- cómo reemplazar letras con símbolos

La decodificación es una de las actividades más emocionantes. Después de todo, siempre resulta muy curioso saber qué se esconde exactamente detrás de tal o cual codificación. Además, existen muchísimos tipos de cifrados diferentes. Por lo tanto, también hay muchas formas de reconocerlos y traducirlos. La tarea más difícil es determinar correctamente cómo descifrar un acertijo en particular.

Instrucciones

Si va a descifrar una codificación específica, recuerde que en la mayoría de los casos la información se cifra mediante sustitución. Intenta identificar las letras más comunes del idioma y relacionalas con las que tienes en el código. Los investigadores han facilitado tu tarea y algunos de ellos ya han sido recopilados en una tabla. Si lo usa, acelerará significativamente el proceso de descifrado. De manera similar, en un momento se resolvieron. cifrados Polibio y César.

Para que sea más fácil estudiar, utilice las teclas. Para descifrar, necesitará un concepto como la longitud de la clave, que solo puede determinar seleccionando letras individuales (consulte el paso 1). Una vez que seleccione la longitud de su clave, puede formar un grupo de caracteres codificados con una letra. Y así, gradualmente, se le revelará todo el código. Este proceso requiere bastante mano de obra y mucho tiempo, así que tenga paciencia.

Intente también descifrar el mensaje seleccionando una palabra que probablemente aparezca en este texto. Muévelo por el texto hasta que se superponga en el cifrado. De esta forma definirás parte de la clave. A continuación, descifre el texto en el área alrededor de la clave. Seleccione las opciones de decodificación de texto en consecuencia. Debe necesariamente correlacionarse con la palabra clave y ser adecuado a ella, es decir coincidir con el contexto.

Recuerde que para descifrar con éxito la codificación, necesitará conocer los métodos de cifrado de mensajes más conocidos. Entonces, por ejemplo, si tenemos un texto que data del siglo V a. C., entonces con un alto grado de probabilidad podemos decir que está codificado en forma errante. El principio de tal cifrado era el método de permutación simple. Es decir, las letras del alfabeto simplemente intercambiaron lugares y luego, usando un objeto redondo, se aplicaron a la hoja en un orden caótico. Para descifrar dicho mensaje, lo principal es restaurar correctamente el tamaño de este objeto redondo.

Reconocer el cifrado digital mediante métodos matemáticos. Una forma popular es utilizar la teoría de la probabilidad. Y en la Edad Media, utilizando símbolos matemáticos, se hacía reordenando y utilizando cuadrados mágicos. Se trata de figuras en las que los números encajan en las celdas como números naturales sucesivos. Como regla general, comienzan con 1. El secreto del cuadrado mágico es que todos los números que contiene, en la suma de cada columna o fila, o diagonal, dan el mismo número.

Tenga en cuenta el hecho de que el texto a descifrar se encuentra en dicho cuadrado según la numeración de las celdas. Escriba el contenido de la tabla y obtenga el texto que debe descifrarse. Y solo entonces, reorganizando, seleccione la opción de cifrado requerida.

La moda de descifrar palabras se está extendiendo rápidamente en Internet. Algunas personas creen sinceramente en el significado de esta acción, otras se divierten abiertamente. En ambos casos estamos hablando de resolver acertijos. Sólo las reglas del rompecabezas pueden ser diferentes.

El hombre es un ser social. Aprendemos a interactuar con los demás observando sus reacciones ante nuestras acciones desde los primeros días de vida. En cualquier interacción utilizamos lo que los historiadores del arte llaman “códigos culturales”. Pero los códigos culturales son los más difíciles de descifrar; no existe ningún programa especial que le diga lo que pueden significar una ceja levantada o unas lágrimas aparentemente sin causa; no hay una respuesta clara; Además, ¡incluso el propio "codificador" puede no saber lo que quiso decir con su acción! La ciencia de comprender a los demás es algo que comprendemos a lo largo de nuestra vida, y cuanto mejor se desarrolla esta habilidad, más armoniosa, por regla general, es la comunicación con los demás y cualquier actividad que requiera acciones coordinadas.

Estudiar la criptografía en ambas formas (cifrado y descifrado) le permite aprender cómo encontrar una conexión entre un mensaje cifrado, confuso e incomprensible y el significado que se esconde en él. Recorriendo el camino histórico desde el cifrado de Julio César hasta las claves RSA, desde la Piedra Rosetta hasta el esperanto, aprendemos a percibir información en una forma desconocida, a resolver acertijos y a acostumbrarnos a la multivarianza. Y lo más importante, aprendemos a comprender: tanto a personas diferentes, a diferencia de nosotros, como los mecanismos matemáticos y lingüísticos que subyacen a cada, absolutamente cada mensaje.

Entonces, una historia de aventuras sobre criptografía para niños, para todos los que tienen hijos y para todos los que alguna vez han sido niños.

Las banderas ondean al viento, los caballos calientes relinchan, las armaduras resuenan: fue el Imperio Romano quien descubrió que todavía había alguien en el mundo a quien no habían conquistado. Bajo el mando de Cayo Julio César hay un enorme ejército que debe ser controlado con rapidez y precisión.

Los espías no duermen, los enemigos se preparan para interceptar a los enviados del emperador para descubrir todos sus brillantes planes. Cada trozo de pergamino que cae en las manos equivocadas es una posibilidad de perder la batalla.

Pero entonces capturan al mensajero, el atacante desdobla la nota... ¡y no entiende nada! "Probablemente", se rasca la nuca, "está en algún idioma desconocido..." Roma triunfa, sus planes están a salvo.

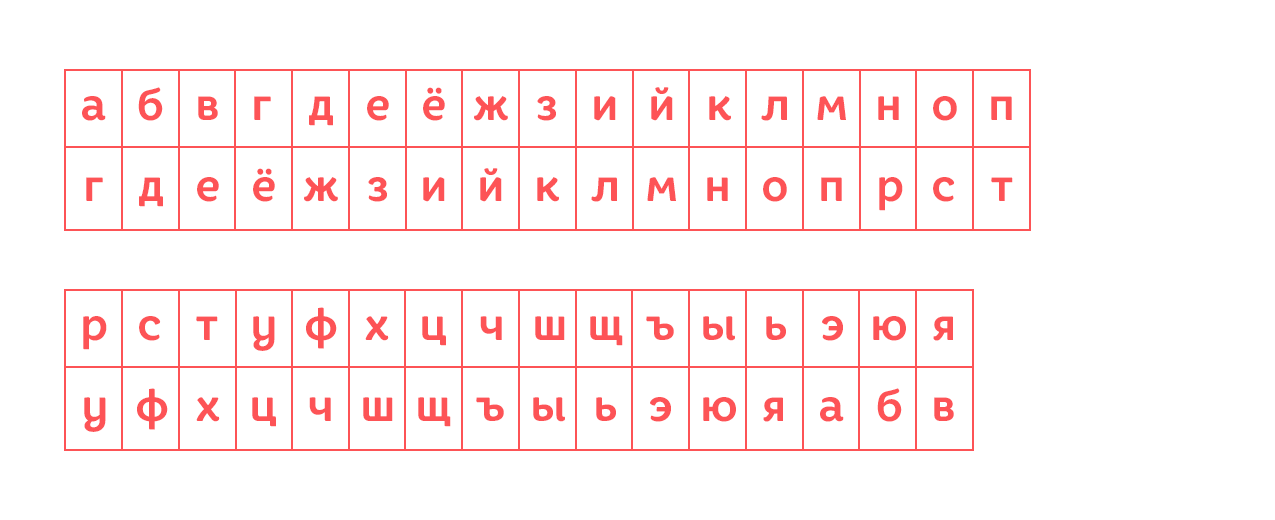

¿Qué es el cifrado César? Su versión más simple es cuando en lugar de cada letra ponemos la siguiente del alfabeto: en lugar de “a” - “b”, en lugar de “e” - “z”, y en lugar de “i” - “a”. Entonces, por ejemplo, “Me gusta jugar” se convertirá en “A mävmä ydsbue”. Miremos el letrero; en la parte superior habrá una letra que cifraremos, y en la parte inferior habrá una letra con la que la reemplazaremos.

El alfabeto está como “desplazado” una letra, ¿verdad? Por lo tanto, este cifrado también se llama "cifrado por desplazamiento" y dicen "usamos el cifrado César con un desplazamiento de 10" o "con un desplazamiento de 18". Esto significa que necesitamos "desplazar" el alfabeto inferior no en 1, como el nuestro, sino, por ejemplo, en 10; luego, en lugar de "a", tendremos "th", y en lugar de "y", tendremos " mi".

El propio César usó este cifrado con un desplazamiento de 3, es decir, su tabla de cifrado se veía así:

Más precisamente, se vería así si César viviera en Rusia. En su caso, el alfabeto era el latino.

Un cifrado de este tipo es bastante fácil de descifrar si eres un espía profesional o Sherlock Holmes. Pero todavía es apto para ocultar sus pequeños secretos a miradas indiscretas.

Usted mismo puede organizar su propia pequeña parcela en casa. Acuerden su número de turno y podrán dejar notas codificadas en el refrigerador de cada uno como sorpresa para el cumpleaños de alguien, enviar mensajes codificados y tal vez, si están separados por mucho tiempo, ¡incluso escribirse cartas secretas codificadas!

Pero toda la historia de la criptografía es la historia de la lucha entre el arte de cifrar mensajes y el arte de descifrarlos. Cuando aparece una nueva forma de codificar un mensaje, hay quienes intentan descifrar este código.

¿Qué es "descifrar el código"? Esto significa encontrar una manera de resolverlo sin conocer la clave y el significado del cifrado. El cifrado César también se descifró una vez utilizando el llamado "método de análisis de frecuencia". Mire cualquier texto: contiene muchas más vocales que consonantes y muchas más "o" que, por ejemplo, "I". Para cada idioma, puede nombrar las letras más utilizadas y las más raras. Solo necesitas encontrar qué letra es la más importante en el texto cifrado. Y lo más probable es que sea una "o", "e", "i" o "a" cifradas, las letras más comunes en las palabras rusas. Y tan pronto como sepa qué letra se utiliza para denotar, por ejemplo, "a", sabrá cuánto se "desplaza" el alfabeto cifrado, lo que significa que podrá descifrar el texto completo.

Cuando el mundo entero conoció la solución al código de César, los criptógrafos tuvieron que encontrar algo más poderoso. Pero, como suele suceder, la gente no inventó algo completamente nuevo, sino que complicó lo que ya existía. En lugar de cifrar todas las letras usando el mismo alfabeto desplazado, varias de ellas comenzaron a usarse en mensajes secretos. Por ejemplo, ciframos la primera letra del alfabeto con un desplazamiento de 3, la segunda, con un desplazamiento de 5, la tercera, con un desplazamiento de 20, la cuarta, nuevamente con un desplazamiento de 3, la quinta, con un turno de 5, el sexto - con un turno de 20, y así sucesivamente, en un círculo. Un cifrado de este tipo se denomina polialfabético (es decir, multialfabético). Pruébelo, su cifrado sólo puede ser resuelto por alguien que conozca los secretos de la criptografía.

Parecería que los atacantes deberían haberse confundido y los secretos deberían haber permanecido secretos para siempre. Pero si el cifrado se ha descifrado una vez, cualquier versión más compleja del mismo también se descifrará una vez.

Imaginemos que alguien cifrara un mensaje en dos alfabetos. La primera letra tiene un desplazamiento de 5, la segunda tiene un desplazamiento de 3, la tercera es nuevamente 5, la cuarta nuevamente es 3, como en la placa de abajo.

Podemos dividir todas las letras cifradas en dos grupos: letras cifradas con un desplazamiento de 5 (1, 3, 5, 7, 9, 11, 13, 15, 17, 19) y letras cifradas con un desplazamiento de 3 (2, 4 , 6 , 8, 10, 12, 14, 16, 18, 20). Y dentro de cada grupo, busque qué letras encontramos con más frecuencia que otras; al igual que en el cifrado César, solo que es más complicado.

Si el codificador usó tres alfabetos, dividiremos las letras en tres grupos, si son cinco, luego en cinco. Y entonces vuelve a entrar en juego el mismo análisis de frecuencia.

Puede hacer la pregunta: ¿cómo supieron los descifradores que había tres alfabetos y no, por ejemplo, cinco? Realmente no lo sabían. Y analizamos todas las opciones posibles. Por lo tanto, el descifrado llevó mucho más tiempo, pero aún fue posible.

En criptografía, el mensaje a transmitir se denomina "texto sin formato" y el mensaje cifrado se denomina "texto cifrado". Y la regla por la cual se cifra el texto se llama "clave de cifrado".

El siglo XX pasó desapercibido. La humanidad depende cada vez más de los automóviles: los trenes están reemplazando a los carros, las radios aparecen en casi todos los hogares y los primeros aviones ya han despegado. Y el cifrado de planes secretos también se transfiere finalmente a las máquinas.

Durante la Segunda Guerra Mundial, se inventaron muchas máquinas para cifrar mensajes, pero todas se basaban en la idea de que un cifrado polialfabético podía ofuscarse aún más. Confundirlo tanto que, aunque en teoría se podría solucionar, en la práctica nadie lo conseguirá. Confundir tanto como puede hacer una máquina, pero una persona no. La más famosa de estas máquinas de cifrado es Enigma, utilizada por Alemania.

theromanroad.files.wordpress.com

Pero si bien el secreto más importante de Alemania era el diseño de Enigma, el secreto más importante de sus oponentes era que a mitad de la guerra todos los países ya habían resuelto Enigma. Si esto se hubiera sabido en la propia Alemania, habrían empezado a idear algo nuevo, pero hasta el final de la guerra creyeron en la idealidad de su máquina de cifrado, y Francia, Inglaterra, Polonia y Rusia leyeron mensajes secretos alemanes como un libro abierto.

El caso es que el científico polaco Marian Rejewski pensó una vez que, dado que habían inventado una máquina para cifrar mensajes, también podían inventar una máquina para descifrarlos, y llamó a su primera muestra “Bomba”. No por el efecto “explosivo”, como podría pensarse, sino en honor al delicioso bizcocho redondo.

Luego, el matemático Alan Turing construyó sobre esta base una máquina que descifró completamente el código Enigma y que, dicho sea de paso, puede considerarse el primer progenitor de nuestras computadoras modernas.

El código más complejo de toda la Segunda Guerra Mundial fue inventado por los estadounidenses. A cada buque de guerra estadounidense se le asignó... un indio. Su idioma era tan incomprensible y poco comprendido, sonaba tan extraño que los descifradores de códigos no sabían cómo abordarlo, y la Marina de los EE. UU. transmitió sin miedo información en el idioma de la tribu india Choctaw.

En general, la criptografía no se trata sólo de cómo resolver un acertijo, sino también de cómo resolverlo. A la gente no siempre se le ocurren estos acertijos a propósito; a veces la propia historia los plantea. Y uno de los principales misterios para los criptógrafos durante mucho tiempo fue el misterio de la lengua egipcia antigua.

Nadie sabía qué significaban todos estos jeroglíficos. ¿Qué querían decir los egipcios cuando pintaban pájaros y escarabajos? Pero un día de suerte, el ejército francés descubrió la Piedra Rosetta en Egipto.

En esta piedra había una inscripción, la misma, en griego antiguo, alfabético egipcio (texto demótico) y jeroglífico egipcio. Los historiadores de esa época conocían bien el griego antiguo, por lo que rápidamente aprendieron lo que estaba escrito en la piedra. Pero lo principal es que, conociendo la traducción, pudieron revelar los secretos de la antigua lengua egipcia. El texto demótico se descifró con la suficiente rapidez, pero los historiadores, lingüistas, matemáticos y criptógrafos se preguntaron durante muchos años sobre los jeroglíficos, pero al final finalmente lo resolvieron.

Y esta fue una gran victoria para los criptógrafos, una victoria sobre el tiempo mismo, que esperaba ocultar su historia a la gente.

Pero entre todos estos cifrados resueltos, hay tres especiales. Uno es el método Diffie-Hellman. Si un mensaje pequeño se cifra con este método, para descifrarlo es necesario tomar todas las computadoras del mundo y mantenerlas ocupadas durante muchos, muchos años. Esto es lo que se utiliza hoy en Internet.

El segundo es el cifrado cuántico. Es cierto que aún no se ha inventado por completo, pero si la gente fabrica computadoras cuánticas como sueñan, entonces ese código sabrá cuando estén intentando descifrarlo.

Y el tercer cifrado especial es el "cifrado de libro". Lo sorprendente es que les resulta fácil cifrar algo y no les resulta fácil descifrarlo. Dos personas eligen el mismo libro y cada palabra de su escritura se busca y se reemplaza con tres números: el número de página, el número de línea y el número de palabra en la línea. Es muy fácil de hacer, ¿verdad? Y no es nada fácil de resolver: ¿cómo sabe un espía qué libro has elegido? Y lo más importante es que los ordenadores tampoco ayudarán mucho en este asunto. Por supuesto, si conectas a muchas personas inteligentes y muchas computadoras potentes, ese cifrado no funcionará.

Pero hay una regla de seguridad importante. Debería haber tanta seguridad que el mensaje cifrado no valga el enorme esfuerzo que se debe dedicar a descifrarlo. Es decir, para que el villano, el espía, tenga que dedicar tanto esfuerzo a desentrañar su código como el que no está dispuesto a gastar para descubrir su mensaje. Y esta regla funciona siempre y en todas partes, tanto en la correspondencia escolar amistosa como en el mundo de los juegos de espías reales.

La criptografía es el arte de crear y resolver acertijos. El arte de guardar secretos y el arte de revelarlos. Con la criptografía, aprendemos a entendernos unos a otros y a descubrir cómo mantener seguro algo importante para nosotros. Y cuanto mejores seamos en ambas cosas, más tranquila y activa podrá ser nuestra vida.