Shërbimet kriptografike për email janë zhvilluar shumë kohë më parë, por edhe 25 vjet pas ardhjes së PGP, ato nuk janë veçanërisht të kërkuara. Arsyeja është se ata bazohen në një infrastrukturë të vjetëruar të mesazheve, janë të detyruar të përdorin një mjedis të pabesueshëm (përfshirë një grup të rastësishëm serverësh postare), kanë përputhshmëri të kufizuar, një numër në rritje të metave të njohura dhe janë thjesht komplekse për përdoruesin mesatar. Ju mund t'i kuptoni lehtësisht ndërlikimet e kriptografisë, por shefi juaj gjithmonë i zënë një ditë do të ngatërrohet në dy çelësa dhe do të ngarkojë sekretin në server, duke djegur menjëherë të gjithë korrespondencën tuaj. Sigurisht, ju do të fajësoheni.

Vetë koncepti i kriptimit të postës ndahet në shumë detyra të aplikuara, nga të cilat mund të dallohen dy kryesore: mbrojtja nga sytë kureshtarë të letrave të marra tashmë dhe të përgatitura për dërgim (baza e të dhënave të postës) dhe mbrojtja e letrave direkt gjatë dërgimit të tyre - nga zbulimi ose modifikimi i tekstit kur përgjohet .

Me fjalë të tjera, mbrojtja e postës kriptografike kombinon metodat e kundërveprimit të aksesit të paautorizuar dhe sulmeve nga njeriu në mes, të cilat janë në thelb zgjidhje të ndryshme. Fatkeqësisht, ato shpesh ngatërrohen dhe bëhen përpjekje për të përdorur të gabuarat. metoda të përshtatshme. Unë ju ofroj një histori të shkurtër për dy personazhe të famshëm kriptografikë, të cilët duhet të vendosin gjithçka në vendin e vet dhe të demonstrojnë qartë problemet me enkriptimin e postës. Siç thonë ata, nuk ka histori më sekrete për varrin se historia për Alice dhe Bob!

Në dy klikime, Bob e kodon atë me një çelës të njohur për Alice. Ai shpreson se e ka futur atë saktë nga kujtesa kur konfiguron CryptoData në një kompjuter publik. Përndryshe, mesazhi i rëndësishëm do të mbetet një grumbull karakteresh që ai ka ngjitur në trupin e letrës, të kopjuar nga dritarja CryptoData.

Alice merr një letër të çuditshme, sheh në të fillimin e njohur të S3CRYPT dhe kupton që ajo duhet të përdorë CryptoData me çelësin që ajo dikur shkëmbeu me Bob. Por shumë kanë ndodhur që atëherë, dhe ajo mund të mos kujtojë se cili ishte ai çelës.

Përpjekje për të deshifruar letrën

Nëse Alice kryen mrekullitë e mnemonikës dhe megjithatë fut çelësin e saktë, mesazhi nga Bob do të marrë një formë të lexueshme.

Letra është deshifruar

Megjithatë, kujtesa e vajzës është larg nga EEPROM, kështu që Bob merr një përgjigje të papritur.

Sigurisht që Bob di të përdorë PGP. Por hera e fundit që ai e bëri këtë ishte në klientin e emailit The Bat, i cili ishte instaluar në një laptop të hedhur në erë. Si të kontrolloni çelësin e dërguar? Po sikur Alice të torturohet pikërisht tani, dhe ata po i përgjigjen nga adresa e saj dhe po përpiqen të zbulojnë sekretet e saj? Prandaj, Bob kërkon garanci shtesë për origjinalitetin e çelësit. Për shembull, mund t'i kërkoni Jack-it ta kontrollojë dhe ta nënshkruajë atë.

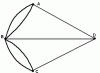

Ueb besimi PGP

Alice reagon paksa çuditërisht. Ajo jep lajmin për zhdukjen e papritur të Xhekut dhe ofron një metodë alternative verifikimi. Sidoqoftë, jo shumë i besueshëm. Nënshkrimi dixhital më i thjeshtë S/MIME do të konfirmojë vetëm adresën e dërguesit, por jo identitetin e tij. Prandaj, Bob përdor një mashtrim: ai kërkon të konfirmojë çelësin përmes një kanali tjetër komunikimi, në të njëjtën kohë duke kontrolluar sekretin e ndarë me Alice, të cilin vetëm ata e dinin.

Duke përdorur një gjurmë gishti kyç dhe një sekret të përbashkët

Pas ca kohësh, ai merr një SMS me printimin e duhur të çelësit dhe një letër të re nga Alice.

Gjurmë gishtash kyçe dhe përgjigje për pyetjen e sigurisë

Letra duket bindëse, gjurmët e gishtave të çelësit përputhen, por Bob është një rrëmujë e grirë. Pasi lexon përgjigjen e pyetjes sekrete, ai kupton se nuk po flet me Alice.

Mesazhi i fundit i Bobit për pseudo Alice

GJEOMETRI E KRIPIMIT

Në këtë histori, Alice dhe Bob po përpiqeshin të përdornin dy lloje thelbësisht të ndryshme të sigurisë kriptografike. CryptoData përdor të njëjtin çelës për enkriptimin dhe deshifrimin AES. Prandaj, një kriptosistem i tillë quhet simetrik.

Ndryshe nga AES-CTR, PGP përdor një palë çelësash të ndryshëm, por të lidhur matematikisht. Ky është një sistem asimetrik, i krijuar në parimin e një bllokimi me shul: kushdo mund të përplasë derën (kriptojë një mesazh), por vetëm pronari i çelësit mund ta hapë atë (të deshifrojë tekstin).

Në sistemet simetrike, është më e lehtë të arrihet një forcë e lartë kriptografike me një gjatësi relativisht të shkurtër të çelësit, por për të kryer korrespondencë të koduar, ky çelës duhet së pari t'i transmetohet disi bashkëbiseduesit përmes një kanali të besueshëm. Nëse çelësi bëhet i njohur për të huajt, atëherë e gjithë korrespondenca e përgjuar më parë do të zbulohet. Prandaj, kriptimi simetrik përdoret kryesisht për mbrojtjen lokale të bazave të të dhënave të postës elektronike, por jo për përcjelljen e emaileve.

Sistemet asimetrike zgjidhin në mënyrë specifike problemin e transmetimit të një çelësi përmes një mediumi të pabesueshëm duke përdorur një çift çelësash. Çelësi publik përdoret për të kriptuar mesazhet e dërguara tek një adresues specifik dhe për të verifikuar nënshkrimin kriptografik në letrat e marra prej tij. Sekret - për deshifrimin e letrës së marrë dhe nënshkrimin e asaj të dërguar. Kur organizoni korrespondencë të sigurt, bashkëbiseduesit duhet vetëm të shkëmbejnë çelësat e tyre publikë dhe përgjimi i tyre (pothuajse) nuk do të ndikojë në asgjë. Prandaj, një sistem i tillë quhet edhe enkriptimi i çelësit publik. Mbështetja PGP është zbatuar në klientët e postës elektronike për një kohë të gjatë, por kur përdorni email përmes një ndërfaqeje në internet, do të nevojiten shtesa të shfletuesit.

Ne zgjodhëm CryptoData si shembull, pasi nga të gjitha shtesat e njohura në kohën e shkrimit, vetëm ajo kishte një status të përditësuar dhe një forum të drejtpërdrejtë në gjuhën ruse. Nga rruga, duke përdorur CryptoData jo vetëm që mund të kriptoni postën, por gjithashtu të ruani shënime lokale nën mbrojtjen AES dhe madje të krijoni dhe shikoni faqet e internetit të koduara.

CryptoData është në dispozicion për Shfletuesi Firefox si një shtesë. Ai gjithashtu mbështet klientët e emailit Thunderbird dhe SeaMonkey. Teksti është i koduar duke përdorur algoritmin AES. Pavarësisht natyrës së bllokut, në modalitetin kundër (CTR) ai zbaton enkriptimin e transmetimit.

Përparësitë e CryptoData përfshijnë zbatimin e njohur të AES-CTR përmes JavaScript. Disavantazhi kryesor i CryptoData (si dhe çdo sistem simetrik) është se është e pamundur të shkëmbehen në mënyrë të sigurt çelësat.

Kur përdorni CryptoData në email, përveç tekstit të koduar, duhet të transferoni disi çelësin për ta deshifruar atë. Të bësh këtë në mënyrë të sigurt përmes Internetit është jashtëzakonisht e vështirë. Është e nevojshme të krijoni një kanal të besuar, dhe në mënyrë ideale, të organizoni një takim personal. Prandaj, nuk do të jetë e mundur të ndryshoni shpesh çelësat. Nëse çelësi është i komprometuar, ai zbulon të gjithë korrespondencën e koduar të përgjuar më parë.

Një disavantazh më pak i rëndësishëm është fillimi i dallueshëm i të gjitha teksteve të koduara. Pas fillimit standard “S3CRYPT:BEGIN”, algoritmi i përdorur dhe mënyra e kriptimit (AESCTR ose RC4) tregohen me tekst të qartë. Kjo e bën më të lehtë përgjimin në mënyrë selektive të mesazheve të koduara (zakonisht në to shkruhen të gjitha gjërat më të rëndësishme) dhe thyerjen e tyre.

CryptFire, Encrypted Communication dhe shumë shtesa të tjera funksionuan në mënyrë të ngjashme me CryptoData.

Për lehtësinë e shkëmbimit të çelësave publikë dhe konfirmimit të tyre, krijohen depo të specializuara. Në serverë të tillë me çelës publik është më e lehtë të gjesh atë që është i përshtatshëm për përdoruesin e dëshiruar. Në të njëjtën kohë, nuk ka nevojë të regjistroheni në burime të dyshimta dhe të rrezikoni të ekspozoni çelësin tuaj sekret.

NGA ALGORITMET TE STANDARDET E KRIPIMIT TË POSTËS

Për të punuar me korrespondencë të koduar, bashkëbiseduesit duhet të përdorin të njëjtat metoda kriptografike. Prandaj, çdo mbrojtje e postës në nivelin e aplikacionit ose shërbimit përdor një lloj sistemi kriptografik brenda kornizës së një standardi enkriptimi të pranuar përgjithësisht. Për shembull, klienti Thunderbird mbështet forkun GnuPG përmes shtesës Enigmail si një zbatim i hapur i kriptosistemit PGP sipas standardit OpenPGP.

Nga ana tjetër, PGP dhe çdo kriptosistem tjetër bazohet në disa algoritme kriptimi që përdoren në faza të ndryshme puna. RSA mbetet algoritmi më i zakonshëm i enkriptimit asimetrik. Përdoret gjithashtu në kriptosistemin origjinal PGP nga Philipp Zimmermann. Ai përdor RSA për të enkriptuar një hash MD5 128-bit dhe një çelës IDEA 128-bit.

Pirunët e ndryshëm PGP (për shembull, GnuPG) kanë dallimet e tyre algoritmike. Por nëse kriptosistemet plotësojnë kërkesat standard i përgjithshëm OpenPGP, atëherë ato mbeten të pajtueshme me njëri-tjetrin. Bashkëbiseduesit mund të kryejnë korrespondencë të sigurt duke përdorur versione të ndryshmĕ programe kriptografike, duke përfshirë ato të krijuara për platforma të ndryshme. Prandaj, një letër e koduar me PGP e kompozuar në Thunderbird për Linux mund të lexohet në The Bat për Windows dhe madje edhe përmes një shfletuesi me mbështetje OpenPGP në nivel shtesë.

SHKRIPIMI I POSTËS duke përdorur OPENPGP

OpenPGP u propozua në 1997, por zhvillimi i standardit ishte i vështirë për shkak të fatit të vetë algoritmit PGP. Të drejtat për të u transferuan me sukses nga Zimmermann dhe PGP Inc. te Network Associates (McAfee), PGP Corporation dhe Symantec. Secili nga mbajtësit e rinj të të drejtave të autorit ndryshoi zbatimin përfundimtar të algoritmit. Është e mundur që McAfee dhe Symantec kanë dobësuar fuqinë e saj kriptografike me kërkesë të autoriteteve. Për shembull, duke ulur cilësinë e gjeneruesit të numrave pseudo të rastësishëm, gjatësinë efektive të çelësit, apo edhe duke prezantuar faqeshënuesit e softuerit.

Prandaj, në vitin 1999, u shfaq një zbatim me burim të hapur të GnuPG. Besohet se FSF-ja qëndron pas saj, por në fakt GnuPG u zhvillua nga vetëm një person - programuesi gjerman Werner Koch, i cili dikur ishte i impresionuar nga fjalimi i Stallman dhe vendosi të bënte "një PGP të duhur dhe të hapur". Më vonë, ai vazhdimisht synonte të braktiste mbështetjen për GnuPG, por në një moment vendimtar gjeti stimuj të rinj për ta vazhduar atë.

Koch tani është 53 vjeç, i papunë dhe në prag të varfërisë shumë herë para se të arrinte të mblidhte më shumë se 300,000 dollarë përmes fushatave të ndryshme të crowdfunding. Ai mori para nga Fondacioni Linux dhe nga përdoruesit e zakonshëm, dhe iu dha grante nga Facebook dhe Stripe - thjesht sepse fati i GPGTools, Enigmail, Gpg4win dhe shumë projekteve të tjera të njohura në botën me burim të hapur varet tërësisht nga dëshira e tij për të vazhduar zhvillimin. e GnuPG.

Me një themel kaq të lëkundshëm, standardi OpenPGP ka ende dobësi të njohura. Ishte më e lehtë për t'i deklaruar ato "jo gabime, por veçori" sesa për t'i eliminuar ato. Për shembull, ka vetëm një mënyrë për të verifikuar dërguesin e një mesazhi të koduar - një nënshkrim kriptografik. Sidoqoftë, çdokush mund ta verifikojë atë me çelësin publik të dërguesit (kjo është arsyeja pse përdora klauzolën "pothuajse" për të treguar sigurinë e përgjimit të çelësit publik). Rrjedhimisht, nënshkrimi, përveç vërtetimit, siguron edhe mospërgënjeshtrimin jo gjithmonë të nevojshëm të mesazhit.

Çfarë do të thotë kjo në praktikë? Imagjinoni që i keni dërguar Assange një tjetër të dhëna interesante për zyrtarët e lartë të një vendi fort demokratik. Letra u përgjua, u zbulua IP dhe erdhën për ju. Edhe pa e zbuluar përmbajtjen e letrës së koduar, tërhove vëmendjen nga vetë fakti i korrespondencës me një person të ndjekur prej kohësh. Nuk do të jetë më e mundur t'i referoheni falsifikimit të një letre ose makinacioneve të një krimbi të postës - mesazhi u nënshkrua me çelësin tuaj sekret. Pa të njëjtin nënshkrim, Assange nuk do ta lexojë mesazhin, duke e konsideruar atë një falsifikim apo provokim. Rezulton një rreth vicioz: nënshkrimet kriptografike e bëjnë të pamundur mohimin e autorësisë së letrave ndaj palëve të treta, dhe pa nënshkrime vetë bashkëbiseduesit nuk do të jenë në gjendje të garantojnë vërtetësinë e mesazheve ndaj njëri-tjetrit.

Një tjetër disavantazh i PGP-së është se mesazhet e koduara kanë një pamje shumë të dallueshme, kështu që vetë fakti i shkëmbimit të letrave të tilla tashmë i bën bashkëbiseduesit potencialisht interesantë për shërbimet e inteligjencës. Ato zbulohen lehtësisht në trafikun e rrjetit dhe standardi OpenPGP nuk lejon fshehjen e dërguesit dhe as marrësit. Për këto qëllime, së bashku me PGP, ata po përpiqen të përdorin steganografinë si shtresa shtesë të mbrojtjes, por kursimi i qepëve dhe metodat e fshehjes së skedarëve të një formati brenda një formati tjetër kanë shumë të tyren. probleme të pazgjidhura. Për më tepër, sistemi rezulton të jetë shumë kompleks, që do të thotë se gjithashtu nuk do të jetë popullor dhe do të mbetet i prekshëm ndaj gabimeve njerëzore.

Për më tepër, PGP nuk ka një veçori të paracaktuar të fshehtësisë dhe çelësat zakonisht kanë data të gjata skadimi (zakonisht një vit ose më shumë) dhe ndryshohen rrallë. Prandaj, nëse çelësi sekret është i rrezikuar, ai mund të deshifrojë pjesën e luanit të korrespondencës së përgjuar më parë. Kjo ndodh, ndër të tjera, sepse PGP nuk mbron nga gabimi njerëzor dhe nuk parandalon një përgjigje të qartë me tekst ndaj një mesazhi të koduar (madje edhe me një citat). Duke pasur një mesazh të koduar, një tekst të deshifruar dhe një çelës publik, është shumë më e lehtë të llogaritet sekreti i çiftëzuar me të.

S/MIME

Nëse OpenPGP ka kaq shumë mangësi themelore, a ka një alternativë? po dhe jo. Paralelisht, po zhvillohen standarde të tjera të enkriptimit të postës, duke përfshirë ato që përdorin një çelës publik. Por tani për tani ata po eliminojnë disa mangësi me koston e të tjerave. Një shembull i mrekullueshëm i kësaj është S/MIME (Secure/Multipurpose Internet Mail Extensions). Që nga versioni i dytë, i cili u shfaq në vitin 1998, S/MIME është bërë një standard i pranuar përgjithësisht. Popullariteti i tij i vërtetë erdhi një vit më vonë, kur versioni i tretë i S/MIME filloi të mbështetej nga programe të tilla emaili si Microsoft Outlook (Express) dhe Exchange.

S/MIME thjeshton detyrën e shpërndarjes së çelësave publikë në një mjedis të pabesueshëm, sepse kontejneri për çelësin publik është një certifikatë dixhitale, e cila zakonisht ka një ose më shumë nënshkrime dixhitale. Nga dora e rëndë e Microsoft koncept modern Kriptografia e çelësit publik shpesh zbatohet përmes certifikatave dixhitale dhe zinxhirëve të besimit. Çertifikatat lëshohen lëndë specifike dhe përmban çelësin e tij publik. Autenticiteti i vetë certifikatës garantohet (zakonisht për para) nga lëshuesi i saj - domethënë organizata lëshuese, e cila fillimisht i besohet të gjithë pjesëmarrësve në korrespondencë. Për shembull, mund të jetë Thawte, VeriSign, Comodo ose një kompani tjetër e madhe. Certifikata më e thjeshtë që konfirmon vetëm adresën tuaj të emailit mund të merret falas.

Në teori, një certifikatë dixhitale zgjidh dy probleme njëherësh: e bën të lehtë gjetjen e çelësit publik të përdoruesit të dëshiruar dhe verifikimin e origjinalitetit të tij. Megjithatë, në praktikë, ka ende dobësi serioze në mekanizmin e certifikatës së besuar dhe standardin S/MIME që bëjnë të mundur vektorët shtesë të sulmit përtej atyre që lidhen me OpenPGP. Kështu, në vitin 2011, u krye një sulm ndaj autoriteteve të certifikimit DigiNotar dhe Comodo, si rezultat i të cilit u lëshuan qindra certifikata të rreme në emër të nyjeve më të njohura të rrjetit: addons.mozilla.com, login.skype.com, login.yahoo.com, google.com dhe të tjerët. Më pas, ato u përdorën në skenarë të ndryshëm sulmesh, duke përfshirë MITM, dërgimin e emaileve phishing dhe shpërndarjen e malware të nënshkruar me certifikata nga kompani të njohura.

KRIPIMI I WEB-MAIL DHE KLIENTËT MOBILE

Të gjitha më shumë njerëz̆ refuzoni klientët e postës elektronike të desktopit, duke preferuar të punoni me email përmes një ndërfaqe në internet ose aplikacionet celulare. Ky është një ndryshim i plotë i lojës. Nga njëra anë, me një lidhje në internet, enkriptimi i lidhjes ofrohet tashmë përmes HTTPS. Nga ana tjetër, përdoruesi nuk ka kontroll mbi bazën e të dhënave të postës në server dhe metodat e transmetimit të letrave prej tij. E tëra çfarë mund të bësh është të mbështetesh në reputacionin e kompanisë, i cili zakonisht varion nga paksa i njollosur deri tek i lagësht.

Shumë njerëz kujtojnë Hushmail - shërbimin e parë të postës elektronike të bazuar në ueb me kriptim OpenPGP nga ana e serverit. Jam i sigurt që dikush e përdor akoma, duke e konsideruar të besueshëm. Në fund të fundit, të gjitha letrat supozohet se ruhen në të në serverin e vet të sigurt dhe transmetohen në adresat e jashtme përmes një serveri tjetër me mbështetje SSL. Për gati dhjetë vjet, kompania këmbënguli se ishte e pamundur të deshifroheshin emailet e klientëve të saj. Megjithatë, në vitin 2007, Hushmail u detyrua të pranojë se ka një aftësi të tillë teknike dhe e ofron atë me kërkesë të autoriteteve, si dhe regjistron adresat IP të klientëve të saj dhe mbledh "statistika të tjera" rreth tyre në rast se autoritetet kompetente kërkojnë. atë.

Megjithatë, në ferr me Hushmail. Shumica e njerëzve sot përdorin Gmail, i cili po zhvillohet në mënyrë aktive. "Shumë aktiv," thotë Matthew Green, një profesor i kriptografisë në Universitetin Johns Hopkins. - Së shpejti do të bëhen dy vjet që kur Google premtoi të prezantojë enkriptimin e emailit nga skaji në fund. Pra, ku është ajo?

Është kurioze që, përveç Google, Yahoo, Microsoft dhe të tjerë premtuan ta bënin këtë në periudha të ndryshme. Ekziston një shpjegim i qartë përse kompanitë me miliarda dollarë të ardhura vjetore nuk kanë zbatuar ende enkriptimin nga fundi në fund. Ai përfshin kryerjen e operacioneve kriptografike në një mjedis të besuar dhe transmetimin e mesazheve përmes nyjeve të pabesueshme vetëm në formë të koduar. Është pothuajse e pamundur të zbatohet kjo pa kontroll mbi pajisjet.

Problemi është se kriptimi dhe deshifrimi i postës elektronike duhet të bëhen në platforma krejtësisht të ndryshme. Secila prej tyre ka dobësitë e veta që anulojnë çdo mbrojtje kriptografike të nivelit të aplikacionit. Dobësitë kritike mbeten të pazgjidhura për muaj të tërë. Prandaj, cili është qëllimi i kriptimit të letrave nëse një kopje e tyre mund të vidhet fshehurazi në tekst të qartë, për shembull, nga RAM ose një skedar i përkohshëm?

Pikërisht kështu u hakerua Ekipi Italian i Hakimit: sulmuesi fitoi akses në distancë në një nga kompjuterët në rrjetin lokal të kompanisë dhe më pas thjesht priti që një nga punonjësit të hapte kontejnerin TrueCrypt me të gjithë korrespondencën dhe dokumentacionin sekret. Pa një mjedis të besuar, pavarësisht nëse kodoni apo jo, do të keni ende vetëm iluzionin e mbrojtjes.

Aplikime për kriptimin e korrespondencës me email.

Mailvelope është një nga shtesat më të avancuara të enkriptimit të postës Google Chrome. Ne kemi folur tashmë për të më herët, dhe madje edhe atëherë ishte një zhvillim me cilësi të lartë.

Menaxhimi i çelësave në Mailvelope

Shtesat e tjera premtojnë funksionalitet bazë PGP në shfletues, por ato janë plot me mangësitë e tyre. Shtesa Pandor ka një logjikë të çuditshme funksionimi. Sipas dizajnit, përdoruesit regjistrohen në faqen e internetit të pandor.me dhe gjenerojnë çelësat PGP. Të gjitha ato ruhen në server dhe përdoren automatikisht për kriptim dhe deshifrim. Nuk ka nevojë të shkëmbeni çelësat. Të rehatshme? Mund të jetë. Megjithatë, ata që sakrifikojnë komoditetin për sigurinë përfundojnë duke i humbur të dyja. Çelësi sekret quhet i tillë për një arsye, dhe një çift çelësash mund të gjenerohet vetëm në mënyrë të sigurt në nivel lokal.

Kriptimi i postës duke përdorur Keybase.io

Çelësat publikë jo vetëm që mund të dërgohen manualisht te të gjithë bashkëbiseduesit, por edhe të ngarkohen në një server të specializuar. Kjo do ta bëjë më të lehtë gjetjen dhe nënshkrimin e tyre, duke zgjeruar rrjetin e besimit. Ne kemi shkruar tashmë për një nga këto depo të çelësave publik - Keybase.io. Pas një fillimi të shpejtë, interesi për zhvillimin e këtij serveri me çelës publik midis zhvilluesve të tij u shua. Depoja është në testim beta prej dy vitesh, por kjo nuk e pengon përdorimin e tij.

Keybase.io konfirmon jo vetëm vlefshmërinë e çelësit publik të bashkëbiseduesit dhe adresës së tij të postës elektronike, por edhe URL-në e faqes së tij personale të internetit, si dhe llogaritë e përdoruesit në Twitter dhe GitHub, nëse ka. Me një fjalë, nëse bashkëbiseduesit tuaj ngarkojnë çelësat e tyre publikë në Keybase.io, atëherë gjithmonë mund t'i gjeni atje së bashku me informacionin aktual të kontaktit.

Ky artikull përshkruan se si të konfiguroni enkriptimin S/MIME email në Outlook 2003 dhe Outlook 2007. S/MIME është një standard për enkriptimin e postës elektronike, ai është i integruar në shumë klientë të postës elektronike (Outlook, Thunderbird, Apple Mail, etj.). Vërej se metoda e enkriptimit të postës së përshkruar këtu nuk kërkon ndonjë kosto tjetër përveç blerjes së klientit të postës elektronike të Outlook. Por nëse krahasoni koston e Outlook dhe, të themi, Email Desktop PGP nga Symantec, atëherë Outlook rezulton të jetë e keqja më e vogël, dhe mjaft e përshtatshme dhe funksionale. Ky është një vazhdim i artikullit "dhe paraardhësi i artikullit për krijimin e një certifikate S/MIME të vetë-nënshkruar duke përdorur OpenSSL.

Supozohet se ju dhe kolegu juaj tashmë keni certifikata.

Vendosja e kriptimit në Outlook

Vendosja e Outlook 2003 dhe 2007 është pothuajse identike. Dallimi i vetëm është në vendndodhjen e cilësimeve.

Në Outlook 2003, hapni Tools -> Options -> Skeda Security -> Options button:

Në Outlook 2007, hapni Tools -> Trust Center -> Email Protection:

Kontrolloni opsionet "Cilësimi i paracaktuar për këtë format" dhe "Cilësimi i parazgjedhur për të gjitha mesazhet".

Le të kalojmë te certifikata e nënshkrimit. Klikoni butonin Zgjidh. Në dritaren që hapet, zgjidhni certifikatën e marrë më parë dhe klikoni OK. Certifikata e enkriptimit duhet të futet automatikisht nëse jo, zgjidhni nga lista.

Ne e lëmë algoritmin e hashimit si parazgjedhje - SHA1.

Algoritmi i enkriptimit. Në varësi të sistemit operativ të instaluar (XP ose Vista), grupi i algoritmeve të disponueshme do të ndryshojë. Ne zgjedhim algoritmin më të besueshëm.

- Për XP - 3DES.

- Për Vista - AES (256-bit).

Këto cilësime përcaktojnë nivelin maksimal të kriptimit. Nëse keni Vista + Outlook dhe ata ju shkruajnë nga XP + Outlook, atëherë letra do të kodohet me 3DES. Gjithashtu në drejtimin tjetër, pavarësisht nga fakti që ju keni vendosur algoritmin e enkriptimit AES (256-bit), një letër drejtuar një kolegu që punon në XP do të kodohet duke përdorur algoritmin 3DES. 3DES konsiderohet një algoritëm i besueshëm, por nëse doni të përmirësoni sigurinë dhe të mos kaloni në Vista, atëherë zgjidhja juaj është të ndryshoni klientin tuaj të emailit. Për shembull, instaloni The Bat (ata kanë ofruesin e tyre të kriptove me mbështetje për AES 256).

Opsioni "Transferoni certifikatat me mesazh" duhet të kontrollohet.

Shkëmbimi i certifikatës

Tani mund t'i dërgoni emaile të nënshkruara kujtdo, d.m.th. Tani marrësi do të jetë në gjendje të besojë me besim shumë më të madh se keni qenë ju që keni dërguar letrën nga ju, dhe jo një sulmues. Por kjo nuk mjafton për ne. Ne duhet të jemi në gjendje të kodojmë përmbajtjen e emailit në vend që thjesht ta nënshkruajmë atë. Për ta bërë këtë, ne duhet të shkëmbejmë certifikatat me mikun tonë. Ne do të kodojmë postën dalëse me çelësin e mikut tonë, dhe ai, nga ana tjetër, pasi ka marrë një letër nga ne, do të jetë në gjendje ta hapë atë duke përdorur çelësin e tij.

Për të shkëmbyer çelësat e enkriptimit, mjafton t'i dërgoni njëri-tjetrit një mesazh të nënshkruar.

Tani është një moment i rëndësishëm për Outlook. Pas marrjes së një letre të nënshkruar, dërguesi duhet të shtohet në librin tuaj të adresave.

Për ta bërë këtë, hapni letrën e marrë. Në fushën Nga, kliko me të djathtën në adresën e dërguesit dhe zgjidhni "Shto tek kontaktet e Outlook" nga menyja. Nëse kontakti ekziston tashmë, zgjidhni Përditëso kontaktin.

Në të dhënat e personit të kontaktit, shkoni te skeda e certifikatave. Nëse gjithçka është e saktë, certifikata do të shfaqet në listë.

Tani pas lidhjes së certifikatës me personin e kontaktit, ne mund t'i dërgojmë atij një letër të koduar.

Ju lutemi vini re se shikimi i shpejtë nuk funksionon kur zgjidhni një mesazh të koduar. Për të lexuar përmbajtjen, duhet të hapni letrën në një dritare të veçantë.

Ju mund të zbuloni se me çfarë algoritmi është koduar letra dhe nëse certifikatat janë të vlefshme duke klikuar në butonin me imazhin e një bllokimi. Në dritaren që hapet, zgjidhni nivelin e enkriptimit të linjës. Algoritmi i enkriptimit do të tregohet në fund në kolonën e Përshkrimi.

Korrespondenca me mesazhet e koduara S/MIME është universale, d.m.th. Email-et e koduara të dërguara nga Outlook mund të lexohen gjithashtu në klientë të tjerë të postës elektronike, si Thunderbird, ose në klientët celularë, si iPhone ose Android. Gjëja kryesore është të importoni në iPhone tuaj ose pajisjen tjetër ose klientin e postës elektronike, çelësin privat për deshifrimin e mesazheve dhe çelësin publik të marrësit për dërgim. Është e lehtë të kontrollosh nëse kriptimi funksionon - nëse marrësi i emailit ka një ndërfaqe në internet për të hyrë në kutinë e tij postare, përmbajtja e letrës nuk do të jetë e dukshme në vend të kësaj, bashkëngjitja smime.p7s do të jetë e dukshme në letër.

Pamja e mesazhit përpara kodimit - dhe kjo është ajo që shoku juaj do të shohë përpara se të deshifrojë

PGP u zhvillua në 1991 nga Phil Zimmerman për të përcjellë emailin në mënyrë të tillë që askush tjetër përveç marrësit të mund ta lexonte atë. Kjo i shkaktoi shumë probleme me autoritetet, derisa në vitin 1996 nën presionin e industrisë kompjuterike mbyllën çështjen gjyqësore.

Pasi Network Associates bleu PGP në 1997, zhvillimi u ngadalësua dhe deri në vitin 2001 puna në PGP ishte ndalur. Për fat të mirë, PGP Corp. e bleu atë produkt software dhe përgatiti versione të reja për Windows XP dhe Mac OS X.

Programi ju lejon të kodoni dhe deshifroni skedarët e postës elektronike dhe kompjuterit. PGP e bën këtë duke e enkriptuar duke përdorur një çelës publik.

Ky kriptim e bën postën (dhe skedarët) të paarritshëm për këdo, përveç atyre për të cilët ato janë të destinuara. Është mjaft e vështirë të shpjegohet vetë metoda e kriptimit, por thelbi i metodës është mjaft i arritshëm.

Gjëja kryesore është të mos ngatërroni kodet dhe shifrat. Në kode, fjalët dhe frazat zëvendësohen me disa të kushtëzuara - për shembull, "një fëmijë në një krevat fëmijësh" do të thotë "ngarkesa është dorëzuar". Shifrat janë formula matematikore që konvertojnë mesazhet në gobbledygook. Një shembull i shifrës më të thjeshtë është kodimi A=1, B=2, B=3, etj. Më pas fjala “metro” do të kodohet si 136191715. Shifra mund të komplikohet duke i renditur numrat në rend të kundërt (A= 33, B=32 etj.) ose, duke vepruar në përputhje me sekuencën origjinale, duke shumëzuar numrat me disa numër arbitrar- le të themi, në 7. Atëherë "metro" do të jetë 814213311985.

Sidoqoftë, shprehje të tilla janë të lehta për t'u deshifruar. Një PC i thjeshtë mund ta deshifrojë këtë shifër brenda disa orësh duke analizuar shpeshtësinë e shfaqjes së numrave individualë dhe duke e krahasuar atë me frekuencën e shkronjave në gjuhë.

Më tej, si dërguesi ashtu edhe marrësi duhet të kenë një çelës - një metodë për deshifrimin e mesazhit (në shembullin e metrosë, kjo do të ishte një tabelë shkronjash dhe numrat e tyre përkatës). Nëse çelësi bie në duar të gabuara, të gjitha mesazhet do të lexohen. Edhe nëse dy persona, Alice dhe Bob, ndryshojnë çelësin në varësi të datës dhe orës, nuk mund të shpresohet që kur çelësi i ri të dërgohet nga Alice te Bob, ai nuk do të përgjohet nga agjenti i armikut Eve.

Kriptimi i çelësit publik, i zhvilluar nga matematikanët e Universitetit të Stanfordit, Whitfield Diffie dhe Martin Hellman në 1976, e bën menaxhimin e çelësave tepër të thjeshtë. Por këtu ka një mashtrim të vogël. Përpara zbulimit të Diffie dhe Hellman, të gjitha metodat e enkriptimit ishin simetrike, ku marrësi përdorte thjesht të kundërtën e metodës së kriptimit për ta deshifruar atë. Kriptimi i çelësit publik është asimetrik dhe përdor dy çelësa - një për kodim dhe një për deshifrim. Duke përdorur këtë metodë, Alice mund të dërgojë një mesazh të koduar pa dërguar çelësin e saj sekret.

Si funksionon kjo

Si sigurohet një fshehtësi më e madhe? Kriptimi i çelësit publik përgjithësisht konsiderohej nga ekspertët si i pathyeshëm, pasi zgjedhja e çelësit nuk funksionon këtu, edhe nëse kompjuteri mund të renditë mijëra çelësa në sekondë. Pasi Diffie dhe Hellman bënë zbulimin e tyre teorik, tre matematikanë nga Massachusetts Instituti i Teknologjisë—Ronald L. Rivest, Adi Shamir dhe Leonard M. Eidelman e gjetën atë aplikim praktik. Ata përdorën faktorizimin si bazë të metodës së tyre të kriptimit, të quajtur sipas inicialeve të tyre RSA.

Nëse ju kujtohet algjebër, faktorizimi nënkupton marrjen e një numri dhe zbërthimin e tij në faktorë të thjeshtë që janë të pjesëtueshëm vetëm me vetveten ose me një. Pra, numri 210 mund të faktorizohet në 1 x 2 x 3 x 5 x 7, pesë numrat e parë të thjeshtë. Çdo gjë paraprakisht numri i dhënë përbëhet nga një grup i vetëm faktorësh kryesorë.

Por sado i thjeshtë të duket ky problem, është shumë i vështirë për t'u zgjidhur kur kemi të bëjmë me numra të mëdhenj. Deri më sot, numri më i madh i faktorizuar ndonjëherë ka 155 shifra, dhe vetë faktorizimi kërkohet bashkëpunimi 292 kompjuterë brenda shtatë muajve.

Ky është sekreti i kriptimit të çelësit publik: shumëzimi i dy faktorëve kryesorë është i lehtë, por kthimi i rezultatit në numrat kryesorë të komponentëve është shumë i vështirë. Çelësi publik i Alices është prodhimi i dy numrave të thjeshtë, p dhe q. Për të deshifruar mesazhin e dërguar nga Alice, Evës do t'i duhet të dijë si p ashtu edhe q, të cilat gjenden në çelësin sekret të Alice-s. Tani e kuptoni kompleksitetin, veçanërisht nëse mbani mend se Alice mund të zgjedhë dy numra të thjeshtë, secili prej të cilëve do të jetë më shumë se 100 karaktere.

Çelësi publik, siç sugjeron emri i tij, shpërndahet lirshëm dhe shpesh postohet në një faqe interneti personale. Çelësi sekret nuk ndahet kurrë me askënd. Le të themi se Bob dëshiron t'i dërgojë një mesazh Alice. Ai merr çelësin e saj publik, e përdor atë për ta enkriptuar dhe ia dërgon mesazhin asaj. Meqenëse çelësi publik PGP i Alice (p x q) është i lidhur me çelësin e saj privat, i cili përmban p dhe q, ajo mund të deshifrojë mesazhin edhe nëse nuk ka komunikuar kurrë më parë me Bobin. Edhe nëse Eva përgjon mesazhin, ajo nuk do të jetë në gjendje të deshifrojë tekstin, pasi pa e ditur çelësin sekret, është e pamundur të zbërthehen p dhe q nga çelësi publik.

Programi PGP i bën të gjitha këto në mënyrë transparente. Nuk duhet të mendoni fare për numrat e thjeshtë dhe zgjerimin. Programi do t'ju ndihmojë të gjeneroni çelësa publikë dhe privatë dhe të vini në dispozicion çelësin tuaj publik. PGP punon me programe të zakonshme të postës elektronike si Outlook XP për Windows, Mail. aplikacioni dhe Entourage në Mac. Për të enkriptuar një email, thjesht shkruani një mesazh dhe më pas klikoni butonat "Encrypt" dhe "Send". Programi mund të gjejë dhe shkarkojë automatikisht nga një prej serverëve të shumtë kyç çelësin publik të korrespondentit që ju dërgoi mesazhin e koduar. Dhe nëse dikush përgjon postën tuaj, ata nuk do të kenë asnjë përfitim prej saj.

Pse të shqetësoheni?

Pra, pse gjithë ky shqetësim dhe bujë spiunazhi? A duhet të shqetësoheni nëse dikush tjetër lexon emailin tuaj? Por a i shkruani të gjitha letrat tuaja në kartolina?

Dëshironi që dikush me njohuri kompjuterike të jetë në gjendje të lexojë me lehtësi emailin tuaj? Mos mendo.

Departamenti i Fiziologjisë së Njeriut dhe Kafshëve

Pigaleva Maria, grupi 173B

Kërkimi në Google

Fjalët kyçe:

SHKRIPIMI I EMAILVE

http://ru. wikipedia. org/wiki/Email

Posta elektronike (email anglisht, e-mail, nga posta elektronike angleze) - teknologji dhe shërbimet që ajo ofron për dërgimin dhe marrjen e mesazheve elektronike (të quajtura "letra" ose "e-mail") përmes një rrjeti kompjuterik të shpërndarë (përfshirë globale).

Dallimi kryesor (dhe avantazhi i postës elektronike) nga sistemet e tjera të transmetimit të mesazheve (për shembull, shërbimet e mesazheve të çastit) ishte më parë mundësia e dërgimit të mesazheve me vonesë, si dhe një sistem i zhvilluar (dhe konfuz, për shkak të kohës së gjatë të zhvillimit). e ndërveprimit ndërmjet serverëve të pavarur të postës (dështimi i një serveri nuk çoi në mosfunksionim të të gjithë sistemit).

Aktualisht, çdo përdorues fillestar mund të krijojë llogarinë e tij falas të postës elektronike, thjesht regjistrohet në një nga portalet e Internetit (shih shërbimet).

http://www. /security/03_01_26_Java_Crypto/Java_Crypto. html

Kriptimi i postës

Dy standarde përdoren gjerësisht aktualisht për enkriptimin e emailit: S/MIME (duke përdorur një infrastrukturë të çelësit publik) dhe Open PGP (duke përdorur certifikata me një skemë besimi të grupuar rreth përdoruesit).

Më parë, kishte edhe standarde MOSS dhe PEM, por për shkak të papajtueshmërisë me njëri-tjetrin dhe shqetësimit të përdorimit, ato nuk zunë rrënjë.

Standardet S/MIME dhe Open PGP ofrojnë tre lloje sigurie: mbrojtje nga manipulimet, nënshkrimi i parevokueshëm dhe konfidencialiteti (kriptimi). Për më tepër, versioni 3 S/MIME lejon përdorimin e konfirmimit të sigurt (në të cilin marrja e marrjes së një letre mund të gjenerohet me sukses vetëm nëse letra arrin te marrësi e pandryshuar).

Të dy standardet përdorin algoritme kriptografike simetrike për të kriptuar trupin e mesazhit, dhe çelësi simetrik është i koduar duke përdorur çelësin publik të marrësit. Nëse një letër i drejtohet një grupi njerëzish, atëherë çelësi simetrik kodohet me radhë nga secili prej çelësave publikë të marrësve (dhe ndonjëherë, për lehtësi, nga çelësi publik i dërguesit, në mënyrë që ai të mund të lexojë letrën që i dërgohet) .

Metodat e sigurisë kriptografike në gjuhët e programimit

Viktor Rudometov

Problemet kryesore dhe mënyrat për t'i zgjidhur ato

Me kalimin nga epoka e qytetërimit industrial në atë kryesisht informative, roli i njohurive të akumuluara dhe të përpunuara siç duhet rritet ndjeshëm. Siguruar shfaqjen dhe zhvillimin e shpejtë të rrjeteve kompjuterike mënyra efektive transferimi i të dhënave dhe aksesi i shpejtë në informacion për të dy individët, dhe për organizatat e mëdha. Megjithatë, rrjetet kompjuterike lokale dhe globale, si dhe metodat e tjera të transmetimit të informacionit, mund të përbëjnë një kërcënim për sigurinë e të dhënave, veçanërisht në mungesë të masave adekuate për t'i mbrojtur ato nga aksesi i paautorizuar.

Kështu, tani, me zhvillimin e shoqërisë së informacionit, masat e sigurisë po bëhen një nga mjetet kryesore. Ato ofrojnë konfidencialitet, fshehtësi, besim, autorizim, pagesa elektronike, siguri të korporatës dhe atribute të tjera të panumërta të rëndësishme jeta moderne.

Në këtë drejtim, prania e mekanizmave të integruar të sigurisë së informacionit dhe efikasiteti i funksionimit të tyre në sistemet e aplikimit po bëhet gjithnjë e më vendimtar kur konsumatorët zgjedhin zgjidhjen optimale. Prandaj, zhvilluesit e programeve kompjuterike u kanë kushtuar vëmendje këtyre çështjeve për një kohë të gjatë. Niveli i duhur mbrojtja mund të sigurohet me metoda kriptografike.

Kriptografia matematikore u ngrit si shkenca e kriptimit - shkenca e kriptosistemeve. Në modelin klasik të një sistemi komunikimi sekret, ka dy pjesëmarrës që duhet të transferojnë informacione sekrete (konfidenciale) që nuk janë të destinuara për palët e treta. Kjo detyrë në lidhje me sigurimin e konfidencialitetit, mbrojtjen e informacionit sekret nga një armik i jashtëm, është një nga detyrat e para të kriptografisë.

Ka disa qasje për zgjidhjen e këtij problemi.

Së pari, mund të përpiqeni të krijoni një kanal komunikimi që është absolutisht i besueshëm dhe i paarritshëm për të tjerët. Fatkeqësisht, kjo është jashtëzakonisht e vështirë për t'u arritur, të paktën tani për tani. nivelin aktual zhvillim modern shkenca dhe teknologjia që ofrojnë metoda dhe mjete jo vetëm për transmetimin e informacionit, por edhe për aksesin e paautorizuar në të.

Qasja e dytë është përdorimi i kanaleve të komunikimit publik dhe fshehja e vetë faktit të transmetimit të çdo informacioni. Shkenca e stenografisë merret me këtë fushë. Fatkeqësisht, metodat e shkurtra nuk mund të garantojnë nivel të lartë konfidencialiteti i informacionit.

Mënyra e tretë është përdorimi i një kanali komunikimi publik, por transmetimi i të dhënave në një formë të transformuar, në mënyrë që vetëm marrësi të mund t'i rivendosë ato. Kriptografia merret me zhvillimin e metodave për konvertimin e informacionit që siguron enkriptimin e tij.

Me kalimin e kohës, fusha e kriptografisë është zgjeruar dhe ka shkuar shumë përtej origjinalit të saj qëllimi fillestar. Për të ilustruar këtë pikë, mund të shqyrtojmë shembulli tjetër. Le të themi se një klient banke synon të transferojë para nga llogaria e tij në llogarinë e një organizate. Duhet të theksohet këtu se jo të gjitha informacionet e transmetuara janë konfidenciale. Në të vërtetë, është e nevojshme të dërgohen vetëm detaje bankare që janë përgjithësisht të njohura dhe të disponueshme për publikun. Megjithatë, është e rëndësishme që banka të sigurohet që është pronari që dëshiron të transferojë paratë dhe jo sulmuesi. Klienti është i interesuar të sigurohet që shuma të mos ndryshohet dhe askush të mos mund të dërgojë para në emër të tij ose të ndryshojë informacionin për marrësin e parave.

Vlen të përmendet se kriptosistemi funksionon sipas një metodologjie (procedure) të caktuar.

Kjo metodologji përfshin përdorimin e:

një ose më shumë algoritme enkriptimi, të cilat mund të shprehen si formulat matematikore;

· çelësat e përdorur nga këto algoritme kriptimi,

sistemeve menaxhimi kryesor,

tekst i pakriptuar

· tekst shifror (shifrtekst).

Një shembull i një metodologjie të kriptimit duke përdorur çelësa është paraqitur në Fig. 1.

Oriz. 1. Një shembull i një skeme enkriptimi.

Klasifikimi i algoritmeve kriptografike

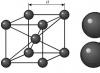

Ekzistojnë dy metodologji kryesore: simetrike, e cila përdor një çelës privat dhe asimetrike, e cila përdor një çelës publik. Çdo metodologji përdor procedurat e veta, metodat e shpërndarjes së çelësave, llojet e çelësave dhe algoritmet e enkriptimit dhe deshifrimit.

Në metodologjinë e çelësit sekret simetrik, një çelës i vetëm përdoret për të kryer enkriptimin dhe deshifrimin duke përdorur të njëjtin algoritëm të enkriptimit simetrik. Ky çelës ndahet midis dy palëve në një mënyrë të sigurt përpara se të dhënat e koduara të transmetohen. Problemi është se është e vështirë të shpërndahen çelësat privatë në mënyrë të sigurt. Përparësitë e këtij sistemi përfshijnë shpejtësinë relativisht të lartë kur kriptoni dhe deshifroni mesazhet e transmetuara.

Një shembull i përdorimit të vazhdueshëm të metodologjisë simetrike është rrjeti i ATM-ve. Këto sisteme janë zhvillime origjinale të bankave që i zotërojnë dhe nuk janë në shitje.

Metodologjia e çelësit publik asimetrik përdor dy çelësa të ndërlidhur. Njëri nga çelësat mbahet sekret dhe tjetri publikohet në burime të hapura. Të dhënat e koduara me një çelës mund të deshifrohen vetëm me një çelës tjetër. Një nga disavantazhet më të rëndësishme është nevoja për të përdorur çelësa shumë të mëdhenj për të garantuar sigurinë, gjë që padyshim ndikon në shpejtësinë e algoritmeve të enkriptimit.

Shpesh të dyja metodologjitë kombinohen. Për shembull, një çelës simetrik (sekret) gjenerohet dhe transmetohet duke përdorur algoritme të metodologjisë asimetrike.

Algoritmet e zakonshme të metodologjisë simetrike përfshijnë DES (Data Encryption Standard), 3-DES, RC2, RC4 dhe RC5. Një shembull i asimetrisë është RSA dhe ECC. Dhe një pozicion më vete zë një nga algoritmet më të njohura të nënshkrimit dixhital, DSA (Digital Signature Algorithm).

Rëndësia e problemit të ruajtjes së integritetit ose konfidencialitetit të informacionit ka qenë e dukshme në çdo kohë. Por ajo u bë veçanërisht e mprehtë me zhvillimin e teknologjisë së informacionit, në veçanti, internetin global. Ky rrjet ofron një mënyrë të përshtatshme dhe të shpejtë për të komunikuar. Përdorni të njëjtën gjë mjete të veçanta siguron nivelet e nevojshme të konfidencialitetit. Në të njëjtën kohë, në jetën moderne, një përdorues kompjuteri shpesh duhet të ndeshet me të tilla algoritmet më komplekse, si RSA ose DSA. Si rezultat, pothuajse askush nuk habitet nga mundësia e përdorimit të një nënshkrimi dixhital apo edhe të enkriptimit të mesazheve të E-mail (Fig. 2).

Kriptografia asimetrike në Perl

Gjuha mjaft e njohur e orientuar drejt Internetit Perl ka gjithashtu veçori të integruara sigurie.

Për shembull, merrni parasysh përdorimin e algoritmit të kriptimit kriptografik RSA.

Algoritmi RSA

Problemi që zgjidh RSA është transmetimi i informacionit sekret në atë mënyrë që vetëm marrësi mund ta lexojë atë.

Thelbi i metodës është si më poshtë.

Marrësi i mundshëm i mesazhit të koduar kryen veprimet e mëposhtme:

· gjenerohen dy numra të mëdhenj të thjeshtë (për shembull, 1024 bit, 308 karaktere) - fq Dhe q;

· llogaritet produkti i tyre n = pq;

· zgjidhet një numër i rastësishëm e, e cila është e dyfishtë me numrin (p‑1)(q‑1), dhe gjithashtu nuk e tejkalon atë;

· llogaritet vlera d të tilla që ed = 1 mod (p‑1)(q‑1).

· çift (n, e) bëhet çelësi publik ( çelës publik), A d- çelës privat ( çelës privat).

Çelësi publik publikohet në burime të hapura, për shembull, dërgohet me email.

Dërguesi i një mesazhi të koduar duhet të bëjë sa më poshtë që të funksionojë:

· merrni çelësin publik;

krijoni një mesazh në forma numerike m, duke mos e tejkaluar n;

· Me dhe ka një mesazh të koduar që i dërgohet krijuesit të çelësit publik.

Marrësi i mesazhit të koduar llogarit m = (cd) mod n dhe merr mesazhin në formë të deshifruar.

Fuqia e algoritmit RSA sigurohet nga fakti që sulmuesi duhet të marrë numrin d, i cili mund të llogaritet duke faktorizuar numrin n. Megjithatë, në për momentin nuk ekziston algoritme të shpejta, zgjidhjen e problemit faktorizimi i numrave të mëdhenj.

Metodat themelore të punës me RSA

Në Perl, e gjithë kriptografia shpërndahet përmes moduleve CPAN. Zbatimi i RSA është në paketën Crypt::RSA.

Gjenerimi i çelësave 2048-bit:

$rsa = Crypt i ri::RSA;

$public, $private) = $rsa->keygen(Madhësia => 2048)

Çelësi publik publikohet.

Kriptimi i të dhënave (varg $mesazh) duke përdorur një çelës publik:

my $c = $rsa->encrypt(Mesazh => $message, Key => $public);

Rezultati është një mesazh i koduar $c, e cila i dërgohet përsëri marrësit. Marrësi përdor çelësin privat të krijuar më parë për deshifrim $privat,:

$message = $rsa->decrypt(Ciphertext => $c, Key => $private);

Përveç linjave të parashikuara teksti burimor në gjuhën Perl, vlen të përmenden disa veçori shtesë të paketës.

Për të dërguar mesazhe të sigurta, informacioni duhet të paraqitet në formën e një ose më shumë numrave, vlerat e të cilëve nuk kalojnë n. Në këtë rast, çdo mesazh korrespondon me një numër të caktuar dhe anasjelltas. Mjetet e gjuhës Perl ju lejojnë të ndani një mesazh në një sekuencë numrash të tillë dhe gjithashtu t'i lidhni ato përsëri në tekst.

Fatkeqësisht, sistemi RSA ka një veçori të rëndësishme që ul nivelin e sigurisë. Nëse një sulmues mund ta detyrojë dërguesin të kodojë një mesazh të njohur tashmë për të, atëherë vlerat fq Dhe q mund të llogaritet pa faktorizim n. Megjithatë, kjo mund të luftohet me sukses duke mbingarkuar mesazhin origjinal me "mbeturina" (mbushje). Me kalimin e kohës, standardi PKCS #1 u zhvillua për këtë operacion. Crypt::RSA zbaton jo vetëm PKCS #1, por edhe OAEP më modern, i cili përdor mbushjen si parazgjedhje. Kur përdorni PKCS #1, duhet t'ia kaloni parametrin e duhur konstruktorit.

$rsa = Crypt i ri::RSA (ES => "PKCS1v15)

http://*****/article/a-72.html

Nëse jeni të shqetësuar për konfidencialitetin e korrespondencës tuaj, atëherë pjesa tjetër e artikullit është veçanërisht për ju.

Për të garantuar sigurinë e të dhënave të transmetuara, janë shpikur shumë algoritme enkriptimi. Secila prej tyre është e mirë në mënyrën e vet. Ekzistojnë dy mënyra për të garantuar sigurinë e korrespondencës:

1. Përdorni një kanal komunikimi të koduar me serverin e postës.

2. Enkriptoni vetë mesazhin.

Krijimi i një lidhjeje të koduar duket të jetë zgjidhja më e thjeshtë - thjesht kontrolloni kutinë e duhur në cilësimet e klientit:

Mjetet - Cilësimet e llogarisë...

Cilësimet e serverit - Përdorni lidhjen e sigurt:

Në atë rast fati i mëtejshëm letra jonë do të jetë në duart e serverit të postës: mund të ndodhë që ai të mos mbështesë një lidhje të sigurt. Përveç kësaj, ekziston edhe një server marrës. Prandaj, është më mirë të kriptoni vetë mesazhin.

Kriptimi PGP përdoret tradicionalisht për të kriptuar postën. PGP (Pretty Good Privacy) është një kriptosistem aplikacioni. Ky kriptosistem u zhvillua posaçërisht për të mbrojtur emailet nga të huajt. Është një algoritëm asimetrik enkriptimi. Thelbi i veprimit është ky: secili përdorues ka dy çelësa - publik dhe sekret. Ju ia jepni çelësin publik (dërgojeni me postë, postoni në faqen e internetit) personit me të cilin do të korrespondoni. Ky çelës nuk përfaqëson një sekret - është i nevojshëm në mënyrë që bashkëbiseduesi juaj të mund të kodojë letrën që dëshiron t'ju dërgojë. Pasi mesazhi të jetë i koduar, vetëm pronari i çelësit sekret mund ta deshifrojë atë. Kjo je ti. Në të njëjtën mënyrë, ju merrni çelësin publik të mikut tuaj në mënyrë që të kriptoni mesazhet që i dërgohen atij.

Ideja e kriptimit asimetrik nuk është e re, por në kontekstin e kriptimit të postës ajo u prezantua në 1991. Më pas, publikut i pëlqeu aq shumë ideja, saqë u zhvillua një standard i hapur përkatës, OpenPGP. Shfaqja e standardit ka çuar në faktin se shumë zbatime të enkriptimit PGP janë plotësisht të pajtueshme me njëri-tjetrin, pavarësisht nëse një zbatim i caktuar është komercial apo falas dhe i disponueshëm publikisht.

Në mënyrë që të përdorim PGP në Thunderbird, na duhet një program që do të gjenerojë çelësa dhe gjithashtu do të kodojë dhe deshifrojë mesazhet. Programi GNU Privacy Guard (GnuPG ose GPG) është i përsosur për këtë. Mund ta shkarkoni direkt nga faqja e internetit e projektit:

http://www. gnupg. org/

Dhe këtu rrugët e Windows dhe Linux ndryshojnë. Kur merret parasysh Linux, vlen të përmendet se GnuPG është i pranishëm në shumë shpërndarje si parazgjedhje. Nëse shpërndarja juaj nuk ka GnuPG, atëherë mund të shkarkoni paketën e instalimit nga serveri FTP i projektit:

ftp://ftp. gnupg. org

Përndryshe, mund të përdorni një menaxher paketash:

Synaptic Package Manager përdoret tradicionalisht për të menaxhuar paketat. Futni "gnupg" në shiritin e kërkimit, shënoni paketën për instalim dhe klikoni "Aplikoni".

Në rastin e Windows, shkarkoni shpërndarjen nga i njëjti server FTP:

ftp://ftp. gnupg. org/

Madhësia - rreth 2.1 MB.

Instaluesi është më i zakonshmi:

Në dritaren tjetër mund të shihni licencën klasike që shoqëron të gjitha programet falas me burim të hapur:

Procedura e instalimit është e parëndësishme - klikoni "Next" derisa programi të instalohet. I njëjti program përdoret për të siguruar kriptim jo vetëm në Thunderbird, por edhe në klientë të tjerë të postës elektronike, për shembull, The Bat.

Ky është ndryshimi midis sistemet operative përfundon dhe ju mund të shijoni përsëri funksionalitetin e vërtetë ndër-platformë.

Hapi tjetër është instalimi i shtesës për të punuar me GnuPG-në e sapo instaluar. Shtesa quhet "Enigmail". Mund ta shkarkoni në:

http://enigmail. mozdev. org/shkarkoj/indeks. php

Shtesa paraqet. skedar xpi. Madhësia është rreth një megabajt. Pas kësaj, zgjidhni linjën "Shtesa" nga menyja "Vegla":

Dhe më pas instaloni vetë shtesën duke klikuar butonin "Instalo" dhe duke zgjedhur skedarin shtesë:

Nëse gjithçka është bërë si duhet, artikulli "OpenPGP" do të shfaqet në shiritin e menusë kryesore. Gjeni "Cilësimet" atje:

Dhe tregoni shtegun ku është instaluar GnuPG. Nëse keni ndjekur sekuencën e veprimeve të përshkruara më sipër, vetë sistemi do të përcaktojë vendndodhjen e programit:

Përgatitjet paraprake tashmë kanë përfunduar. Mund të vazhdoni me krijimin e çelësave. Shkoni te "OpenPGP" - "Menaxhimi i çelësave":

Dhe ne fillojmë misterin e gjenerimit të çiftit tonë të parë të çelësave:

Zgjidhni cilësimet siç tregohet në pamjen e ekranit:

Këtu fjalëkalimi nuk është fjalëkalimi që përdorni për të hyrë në postën tuaj, por thjesht një frazë që do të përdoret gjatë deshifrimit. Nuk është e nevojshme të tregohet. Megjithatë, nëse dikush tjetër ka qasje në kompjuterin tuaj, atëherë mund ta specifikoni atë.

Në menunë "Advanced", zgjidhni gjatësinë e çelësit dhe algoritmin e kriptimit:

Klikoni "Krijo çelësin". Gjatë gjenerimit, ju mund dhe madje duhet të shikoni jo vetëm treguesin e përparimit, por gjithashtu të lëvizni miun dhe të shkruani diçka në tastierë. Për të gjeneruar çelësin përdoren gjeneratorë të ndryshëm numrash të rastësishëm dhe varen nga ajo që po ndodh në këtë moment. Kështu, sa më shumë veprime të kryhen në kompjuter në momentin e gjenerimit, aq më i rastësishëm do të jetë çelësi ynë dhe aq më i vështirë do të jetë goditja. Kjo mund të krahasohet me faktin se është më e lehtë të merret me mend fjalëkalimi "" sesa "eR4_a#y0", pavarësisht se i pari është më i gjatë.

Brezi kryesor përfundon me një mesazh se gjithçka shkoi mirë:

Mund të krijoni menjëherë një certifikatë revokimi të çelësit. Kjo është e dobishme për t'i bërë të ditur të gjithëve se çelësi juaj privat është humbur, skaduar ose vjedhur.

Pas kësaj, çelësi juaj do të shfaqet në dritaren e menaxhimit të çelësave:

Tani duhet t'ia dërgoni të gjithëve me të cilët do të korrespondoni fshehurazi. Ne krijojmë një letër të re dhe bashkëngjitni çelësin publik në të:

Si përgjigje, ata na dërgojnë çelësin e tyre publik, të cilin ne e importojmë në bazën e të dhënave:

Pas importimit të çelësit, kthehuni te menaxhimi i çelësave dhe vendosni nivelin e besimit për çelësin:

Kjo është ajo. Ju mund të transmetoni me siguri informacionin më sekret:

Nëse letra juaj përgjohet, atëherë sulmuesi do të duhet të shpenzojë shumë (në rastin e 204 në diçka që mund të lexohet. Por ai të cilit po i shkruani nuk do të ndjejë asnjë vështirësi: me një çelës 8-bit - SHUMË ) vite për ta kthyer këtë:

Sekretet tregtare" href="/text/category/kommercheskaya_tajna/" rel="bookmark">sekretet tregtare, atëherë do ta dini se si bëhet kjo dhe do të jeni plotësisht të armatosur për të përballuar kërcënimin e përgjimit informacione të rëndësishme konkurrentët.