Kriptografijos paslaugos elektroniniam paštui buvo sukurtos seniai, tačiau net ir praėjus 25 metams po PGP atsiradimo jos nėra itin paklausios. Priežastis ta, kad jie yra pagrįsti pasenusia pranešimų infrastruktūra, yra priversti naudoti nepatikimą aplinką (įskaitant atsitiktinį pašto serverių rinkinį), turi ribotą suderinamumą, vis daugiau žinomų trūkumų ir yra tiesiog sudėtingi paprastam vartotojui. Jūs galite lengvai suprasti kriptografijos subtilybes, tačiau jūsų visada užimtas viršininkas vieną dieną susipainios dviejuose raktuose ir įkels slaptąjį į serverį, iš karto sudegindamas visą jūsų korespondenciją. Žinoma, jūs būsite kaltas.

Pati pašto šifravimo samprata suskirstyta į daugybę taikomų užduočių, iš kurių galima išskirti dvi pagrindines: jau gautų ir siuntimui paruoštų laiškų apsauga nuo pašalinių akių (laiškų duomenų bazė) ir laiškų apsauga tiesiogiai jų persiuntimo metu – nuo atskleidimo ar teksto modifikavimas, kai jis perimamas.

Kitaip tariant, kriptografinė pašto apsauga apjungia kovos su neteisėta prieiga ir „man-in-the-middle“ atakų metodus, kurie iš esmės yra skirtingus sprendimus. Deja, dažnai jie painiojami ir bandoma panaudoti netinkamus. tinkamus metodus. Siūlau jums trumpą istoriją apie du žinomus kriptografinius veikėjus, kurie turėtų viską sustatyti į savo vietas ir aiškiai parodyti pašto šifravimo problemas. Kaip sakoma, nėra istorijos, kuri būtų paslaptingesnė iki kapo, nei istorija apie Alisą ir Bobą!

Dviem spustelėjimais Bobas užšifruoja jį raktu, kurį žino Alisa. Jis tikisi, kad nustatydamas „CryptoData“ viešajame kompiuteryje jį teisingai įvedė iš atminties. Priešingu atveju svarbi žinutė liks simbolių kratinys, kurį jis įterpė į laiško turinį, nukopijuotas iš CryptoData lango.

Alisa gauna keistą laišką, pamato jame pažįstamą S3CRYPT pradžią ir supranta, kad ji turi naudoti CryptoData su raktu, kuriuo kadaise apsikeitė su Bobu. Tačiau nuo to laiko daug kas nutiko, ir ji gali neprisiminti, kas buvo tas raktas.

Pabandykite iššifruoti laišką

Jei Alisa atliks mnemonikos stebuklus ir vis dėlto įves teisingą klavišą, Bobo žinutė įgis skaitomą formą.

Laiškas buvo iššifruotas

Tačiau merginos atmintis toli gražu nėra EEPROM, todėl Bobas sulaukia netikėto atsakymo.

Žinoma, Bobas žino, kaip naudoti PGP. Tačiau paskutinį kartą jis tai padarė „The Bat“ el. pašto programoje, kuri buvo įdiegta susprogdintame nešiojamajame kompiuteryje. Kaip patikrinti išsiųstą raktą? O jeigu Alisa šiuo metu kankinama, o jie jam atsako iš jos adreso ir bando išsiaiškinti jos paslaptis? Todėl Bobas prašo papildomų garantijų dėl rakto autentiškumo. Pavyzdžiui, galite paprašyti Džeko jį patikrinti ir pasirašyti.

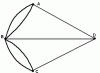

PGP pasitikėjimo tinklas

Alisa reaguoja kiek keistai. Ji praneša apie netikėtą Džeko dingimą ir siūlo alternatyvų patikrinimo būdą. Tačiau nelabai patikimas. Paprasčiausias S/MIME skaitmeninis parašas patvirtins tik siuntėjo adresą, bet ne jo tapatybę. Todėl Bobas griebiasi gudrybės: prašo patvirtinti raktą kitu ryšio kanalu, tuo pačiu patikrindamas su Alisa pasidalintą paslaptį, kurią žinojo tik jie patys.

Naudojant rakto piršto atspaudą ir bendrą paslaptį

Po kurio laiko jis gauna SMS su teisingu rakto atspaudu ir nauju laišku iš Alisos.

Rakto piršto atspaudas ir atsakymas į saugos klausimą

Laiškas atrodo įtikinamai, rakto piršto atspaudas sutampa, bet Bobas yra sutrinka netvarka. Perskaitęs atsakymą į slaptą klausimą, jis supranta, kad kalbasi ne su Alisa.

Paskutinė Bobo žinutė pseudo Alisai

Šifravimo geometrija

Šioje istorijoje Alisa ir Bobas bandė panaudoti du iš esmės skirtingus kriptografinio saugumo tipus. „CryptoData“ naudoja tą patį raktą AES šifravimui ir iššifravimui. Todėl tokia kriptosistema vadinama simetriška.

Skirtingai nuo AES-CTR, PGP naudoja porą skirtingų, bet matematiškai susijusių raktų. Tai asimetrinė sistema, sukurta spynos su fiksatoriumi principu: užtrenkti duris (užšifruoti pranešimą) gali bet kas, o atidaryti (iššifruoti tekstą) gali tik rakto savininkas.

Simetrinėse sistemose aukštą kriptografinį stiprumą lengviau pasiekti naudojant santykinai trumpą rakto ilgį, tačiau norint vykdyti šifruotą korespondenciją, šis raktas pirmiausia turi būti kažkaip perduotas pašnekovui patikimu kanalu. Jei raktas taps žinomas pašaliniams asmenims, visa anksčiau perimta korespondencija bus atskleista. Todėl simetriškas šifravimas pirmiausia naudojamas vietinei el. pašto duomenų bazių apsaugai, bet ne el. laiškų persiuntimui.

Asimetrinės sistemos konkrečiai išsprendžia rakto perdavimo per nepatikimą laikmeną, naudojant raktų porą, problemą. Viešasis raktas naudojamas konkrečiam adresatui siunčiamiems pranešimams užšifruoti ir iš jo gautų laiškų kriptografiniam parašui patikrinti. Paslaptis – už gauto laiško iššifravimą ir išsiųsto pasirašymą. Organizuojant saugų susirašinėjimą pašnekovams tereikia pasikeisti viešaisiais raktais, o jų perėmimas (beveik) nieko neturės. Todėl tokia sistema dar vadinama viešojo rakto šifravimu. PGP palaikymas el. pašto programose įdiegtas jau seniai, tačiau naudojant el. paštą per žiniatinklio sąsają, reikės naršyklės priedų.

Kaip pavyzdį pasirinkome „CryptoData“, nes iš visų žinomų plėtinių rašymo metu tik jis turėjo naujausią būseną ir tiesioginį forumą rusų kalba. Beje, naudodamiesi CryptoData galite ne tik užšifruoti paštą, bet ir saugoti vietinius užrašus su AES apsauga ir net kurti bei peržiūrėti šifruotas svetaines.

„CryptoData“ yra prieinama Firefox naršyklė kaip priedas. Jis taip pat palaiko „Thunderbird“ ir „SeaMonkey“ el. pašto programas. Tekstas šifruojamas naudojant AES algoritmą. Nepaisant blokinio pobūdžio, skaitiklio režimu (CTR) jis įgyvendina srauto šifravimą.

„CryptoData“ pranašumai apima gerai žinomą AES-CTR įgyvendinimą naudojant „JavaScript“. Pagrindinis CryptoData (kaip ir bet kurios simetrinės sistemos) trūkumas yra tai, kad neįmanoma saugiai keistis raktais.

Kai naudojate „CryptoData“ el. pašte, be užšifruoto teksto, turite kažkaip perkelti raktą, kad jį iššifruotumėte. Saugiai tai padaryti internetu yra labai sunku. Būtina sukurti patikimą kanalą, o idealiu atveju - surengti asmeninį susitikimą. Todėl dažnai keisti raktų nebus galima. Jei raktas yra pažeistas, jis atskleidžia visą anksčiau perimtą šifruotą korespondenciją.

Mažiau reikšmingas trūkumas yra atpažįstama visų šifruotų tekstų pradžia. Po standartinės pradžios „S3CRYPT:BEGIN“ aiškiu tekstu nurodomas naudojamas algoritmas ir šifravimo režimas (AESCTR arba RC4). Taip lengviau pasirinktinai perimti šifruotus pranešimus (dažniausiai juose surašomi visi svarbiausi dalykai) ir juos nulaužti.

„CryptFire“, „Encrypted Communication“ ir daugelis kitų plėtinių veikė panašiai kaip „CryptoData“.

Kad būtų patogiau keistis viešaisiais raktais ir juos patvirtinti, kuriamos specializuotos saugyklos. Tokiuose viešojo rakto serveriuose lengviau rasti tą, kuris tinka norimam vartotojui. Tuo pačiu metu nereikia registruotis naudojant abejotinus išteklius ir rizikuoti atskleisti savo slaptąjį raktą.

NUO ALGORITMŲ IKI PAŠTO šifruotės STANDARTŲ

Norėdami dirbti su šifruota korespondencija, pašnekovai turi naudoti tuos pačius kriptografinius metodus. Todėl bet kokia pašto apsauga programos ar paslaugų lygiu naudoja tam tikrą kriptografinę sistemą pagal visuotinai priimtą šifravimo standartą. Pavyzdžiui, Thunderbird klientas palaiko GnuPG šakutę per Enigmail priedą kaip atvirą PGP kriptosistemos įgyvendinimą pagal OpenPGP standartą.

Savo ruožtu PGP ir bet kuri kita kriptosistema yra pagrįsta keliais šifravimo algoritmais, kurie naudojami skirtingi etapai dirbti. RSA išlieka labiausiai paplitęs asimetrinis šifravimo algoritmas. Jis taip pat naudojamas originalioje PGP kriptosistemoje, kurią sukūrė Philippas Zimmermannas. Jis naudoja RSA, kad užšifruotų 128 bitų MD5 maišą ir 128 bitų IDEA raktą.

Įvairios PGP šakutės (pavyzdžiui, GnuPG) turi savo algoritminius skirtumus. Bet jei kriptosistemos atitinka reikalavimus bendras standartas OpenPGP, tada jie lieka suderinami vienas su kitu. Pašnekovai gali saugiai susirašinėti naudodamiesi skirtingos versijos̆ kriptografinės programos, įskaitant skirtas skirtingoms platformoms. Todėl PGP užšifruotą laišką, sukurtą naudojant „Thunderbird“, skirtą Linux, galima perskaityti „The Bat for Windows“ ir net naudojant naršyklę su OpenPGP palaikymu priedo lygiu.

PAŠTO KRIPTAVIMAS NAUDOJANT OPENPGP

OpenPGP buvo pasiūlytas 1997 m., tačiau standarto kūrimas buvo sunkus dėl paties PGP algoritmo likimo. Teisės į jį buvo perleistos iš Zimmermann ir PGP Inc. „Network Associates“ („McAfee“), „PGP Corporation“ ir „Symantec“. Kiekvienas iš naujų autorių teisių turėtojų pakeitė galutinį algoritmo įgyvendinimą. Gali būti, kad „McAfee“ ir „Symantec“ valdžios prašymu susilpnino jos kriptografinę galią. Pavyzdžiui, sumažinus pseudoatsitiktinių skaičių generatoriaus kokybę, efektyvų rakto ilgį ar net įvedant programinės įrangos žymes.

Todėl 1999 m. pasirodė GnuPG atvirojo kodo diegimas. Manoma, kad už jo slypi FSF, tačiau iš tikrųjų GnuPG sukūrė tik vienas žmogus – vokiečių programuotojas Werneris Kochas, kurį kadaise sužavėjo Stallmano kalba ir jis nusprendė sukurti „tinkamą, atvirą PGP“. Vėliau jis ne kartą ketino atsisakyti paramos GnuPG, tačiau lemiamu momentu rado naujų paskatų tai tęsti.

Dabar Kochas yra 53 metų, bedarbis ir daug kartų atsidūręs ant skurdo ribos, kol jam pavyko surinkti daugiau nei 300 000 USD per įvairias sutelktinio finansavimo kampanijas. Jis gavo pinigų iš „Linux Foundation“ ir iš paprastų vartotojų, o „Facebook“ ir „Stripe“ jam skyrė dotacijas – vien todėl, kad GPGTools, Enigmail, Gpg4win ir daugelio kitų populiarių projektų atvirojo kodo pasaulyje likimas visiškai priklauso nuo jo noro tęsti plėtrą. GnuPG.

Esant tokiam netvirtam pagrindui, OpenPGP standartas vis dar turi žinomų trūkumų. Lengviau buvo paskelbti jas „ne klaidas, o funkcijas“, nei jas pašalinti. Pavyzdžiui, ji turi tik vieną būdą patikrinti šifruoto pranešimo siuntėją – kriptografinį parašą. Tačiau kiekvienas gali tai patikrinti naudodamas siuntėjo viešąjį raktą (todėl aš naudojau sąlygą „beveik“ norėdamas nurodyti viešojo rakto perėmimo saugumą). Vadinasi, parašas, be autentifikavimo, taip pat suteikia ne visada būtiną pranešimo neatmetimą.

Ką tai reiškia praktiškai? Įsivaizduokite, kad atsiuntėte Assange'ui dar vieną įdomių duomenų apie stipriai demokratinės šalies aukščiausius pareigūnus. Laiškas buvo perimtas, IP buvo sužinota ir jie atėjo už jus. Net ir neatskleidęs šifruoto laiško turinio, dėmesį patraukėte pats susirašinėjimo su ilgą laiką sekamu žmogumi faktu. Nebebus galima remtis laiško klastojimu ar pašto kirmino machinacijomis – žinutė buvo pasirašyta jūsų slaptu raktu. Be to paties parašo Assange'as neskaitys žinutės, laikydamas ją klastote ar provokacija. Pasirodo, tai užburtas ratas: kriptografiniai parašai neleidžia paneigti laiškų autorystės tretiesiems asmenims, o be parašų patys pašnekovai negalės garantuoti vieni kitiems siunčiamų žinučių autentiškumo.

Kitas PGP trūkumas yra tai, kad šifruoti pranešimai turi labai atpažįstamą išvaizdą, todėl pats apsikeitimo tokiais laiškais faktas jau daro pašnekovus potencialiai įdomius žvalgybos tarnyboms. Jie lengvai aptinkami tinklo sraute, o OpenPGP standartas neleidžia slėpti nei siuntėjo, nei gavėjo. Šiems tikslams kartu su PGP jie bando naudoti steganografiją kaip papildomus apsaugos sluoksnius, tačiau svogūnų nukreipimas ir vieno formato failų slėpimo būdai kitame turi daug savų. neišspręstų problemų. Be to, sistema pasirodo pernelyg sudėtinga, o tai reiškia, kad ji taip pat nebus populiari ir liks pažeidžiama dėl žmogiškųjų klaidų.

Be to, PGP neturi iš anksto nustatytos slaptumo ypatybės, o raktai paprastai turi ilgą galiojimo laiką (paprastai metus ar daugiau) ir retai keičiami. Todėl, jei slaptasis raktas bus pažeistas, jis gali iššifruoti liūto dalį anksčiau perimtos korespondencijos. Taip atsitinka, be kita ko, todėl, kad PGP neapsaugo nuo žmogiškųjų klaidų ir neapsaugo aiškaus teksto atsakymo į užšifruotą pranešimą (net su citata). Turint užšifruotą pranešimą, iššifruotą tekstą ir viešąjį raktą, daug lengviau apskaičiuoti su juo susietą slaptą.

S/MIME

Jei OpenPGP turi tiek daug esminių trūkumų, ar yra alternatyva? Taip ir ne. Lygiagrečiai kuriami ir kiti pašto šifravimo standartai, įskaitant tuos, kuriuose naudojamas viešasis raktas. Tačiau kol kas kai kuriuos trūkumus jie šalina kitų sąskaita. Ryškus to pavyzdys yra S/MIME (saugus/daugiafunkcis interneto pašto plėtinys). Nuo antrosios versijos, pasirodžiusios 1998 m., S/MIME tapo visuotinai priimtu standartu. Tikrasis jo populiarumas išpopuliarėjo po metų, kai trečiąją S/MIME versiją pradėjo palaikyti tokios el. pašto programos kaip Microsoft Outlook (Express) ir Exchange.

S/MIME supaprastina viešųjų raktų platinimo nepatikimoje aplinkoje užduotį, nes viešojo rakto talpykla yra skaitmeninis sertifikatas, kuris paprastai turi vieną ar daugiau skaitmeninių parašų. Iš sunkios Microsoft rankos moderni koncepcija Viešojo rakto kriptografija dažnai įgyvendinama naudojant skaitmeninius sertifikatus ir pasitikėjimo grandines. Išduodami sertifikatai konkreti tema ir yra jo viešasis raktas. Paties sertifikato autentiškumą (dažniausiai už pinigus) garantuoja jo išdavėjas – tai yra išduodanti organizacija, kuria iš pradžių pasitiki visi susirašinėjimo dalyviai. Pavyzdžiui, tai gali būti „Thawte“, „VeriSign“, „Comodo“ ar kita didelė įmonė. Paprasčiausią sertifikatą, patvirtinantį tik jūsų el. pašto adresą, galite gauti nemokamai.

Teoriškai skaitmeninis sertifikatas išsprendžia dvi problemas vienu metu: leidžia lengvai rasti norimo vartotojo viešąjį raktą ir patikrinti jo autentiškumą. Tačiau praktikoje vis dar yra rimtų patikimo sertifikato mechanizmo ir S/MIME standarto pažeidžiamumų, dėl kurių galimi papildomi atakų vektoriai, ne tik tie, kurie susiję su OpenPGP. Taigi 2011 m. buvo įvykdyta ataka prieš „DigiNotar“ ir „Comodo“ sertifikavimo institucijas, dėl kurios populiariausių tinklo mazgų vardu buvo išduoti šimtai netikrų sertifikatų: addons.mozilla.com, login.skype.com, login.yahoo.com, google.com ir kt. Vėliau jie buvo naudojami įvairiuose atakų scenarijuose, įskaitant MITM, siunčiant sukčiavimo el. laiškus ir platinant kenkėjiškas programas, pasirašytas su žinomų įmonių sertifikatais.

INTERNETO PAŠTO KRIPTAVIMAS IR MOBILIEJI KLIENTAI

Visi daugiau žmonių̆ atsisakyti stalinių el. pašto programų, pirmenybę teikiant darbui su el. paštu per žiniatinklio sąsają arba mobiliosios programos. Tai pilnas žaidimo keitiklis. Viena vertus, esant interneto ryšiui, ryšio šifravimas jau teikiamas per HTTPS. Kita vertus, vartotojas nekontroliuoja serveryje esančios pašto duomenų bazės ir laiškų perdavimo iš jos būdų. Viskas, ką galite padaryti, tai pasikliauti įmonės reputacija, kuri dažniausiai svyruoja nuo šiek tiek suteptos iki permirkusios.

Daugelis žmonių prisimena Hushmail – pirmąją žiniatinklio el. pašto paslaugą su serverio OpenPGP šifravimu. Esu tikras, kad kažkas vis dar jį naudoja, laikydamas jį patikimu. Juk visos laiškai joje neva saugomi savo saugiame serveryje ir per kitą serverį su SSL palaikymu perduodami išoriniais adresais. Beveik dešimt metų bendrovė tvirtino, kad neįmanoma iššifruoti klientų el. Tačiau 2007 metais „Hushmail“ buvo priverstas pripažinti, kad turi tokias technines galimybes ir teikia jas valdžios institucijų prašymu, o taip pat registruoja savo klientų IP adresus ir renka „kitą statistiką“ apie juos, jei to paprašys kompetentingos institucijos. tai.

Tačiau po velnių su Hushmailu. Dauguma žmonių šiandien naudojasi „Gmail“, kuri aktyviai vystosi. „Labai aktyvus“, – sako Johnso Hopkinso universiteto kriptografijos profesorius Matthew Greenas. – Netrukus bus dveji metai, kai „Google“ pažadėjo įvesti visą el. pašto šifravimą. Taigi kur tai yra?

Įdomu tai, kad be Google, Yahoo, Microsoft ir kiti žadėjo tai daryti skirtingu metu. Yra akivaizdus paaiškinimas, kodėl įmonės, kurių metinės pajamos siekia milijardus dolerių, dar neįdiegė visiško šifravimo. Tai apima kriptografinių operacijų atlikimą patikimoje aplinkoje ir pranešimų perdavimą per nepatikimus mazgus tik šifruota forma. Tai beveik neįmanoma įgyvendinti nekontroliuojant įrenginių.

Problema ta, kad el. pašto šifravimas ir iššifravimas turi būti atliekami visiškai skirtingose platformose. Kiekvienas iš jų turi savo pažeidžiamumą, kuris panaikina bet kokią programos lygio kriptografinę apsaugą. Kritinės spragos lieka nepataisytos kelis mėnesius. Taigi, kokia prasmė šifruoti laiškus, jei jų kopiją galima slapta pavogti aiškiu tekstu, pavyzdžiui, iš RAM ar laikino failo?

Būtent taip buvo įsilaužta į Italijos įsilaužimo komandą: užpuolikas gavo nuotolinę prieigą prie vieno iš kompiuterių įmonės vietiniame tinkle, o tada tiesiog laukė, kol vienas iš darbuotojų atidarys „TrueCrypt“ konteinerį su visa slapta korespondencija ir dokumentacija. Neturint patikimos aplinkos, nesvarbu, ar šifruojate, ar ne, vis tiek gausite tik apsaugos iliuziją.

Programos el. pašto korespondencijai šifruoti.

„Mailvelope“ yra vienas iš pažangiausių pašto šifravimo plėtinių Google Chrome. Apie tai jau kalbėjome anksčiau, ir net tada tai buvo kokybiška plėtra.

Raktų valdymas „Mailvelope“.

Kiti plėtiniai žada pagrindines PGP funkcijas naršyklėje, tačiau jie turi savų trūkumų. „Pandor“ priedas turi keistą veikimo logiką. Pagal dizainą vartotojai registruojasi pandor.me svetainėje ir generuoja PGP raktus. Visi jie yra saugomi serveryje ir automatiškai naudojami šifravimui ir iššifravimui. Nereikia keisti raktų. Patogus? Gali būti. Tačiau tie, kurie aukoja patogumą dėl saugumo, galiausiai praranda abu. Slaptasis raktas taip vadinamas dėl priežasties, o raktų pora gali būti saugiai sugeneruota tik vietoje.

Pašto šifravimas naudojant Keybase.io

Viešuosius raktus galima ne tik rankiniu būdu išsiųsti visiems pašnekovams, bet ir įkelti į specializuotą serverį. Taip bus lengviau juos rasti ir pasirašyti, plečiamas pasitikėjimo tinklas. Jau rašėme apie vieną iš šių viešųjų raktų saugyklų – Keybase.io. Po greitos pradžios jo kūrėjų susidomėjimas šio viešojo rakto serverio kūrimu išnyko. Saugykla buvo bandoma beta versija jau dvejus metus, tačiau tai netrukdo ja naudotis.

Keybase.io patvirtina ne tik pašnekovo viešojo rakto ir jo elektroninio pašto adreso galiojimą, bet ir jo asmeninės svetainės URL adresą, taip pat vartotojo Twitter ir GitHub paskyras, jei tokių yra. Žodžiu, jei jūsų pašnekovai įkelia savo viešuosius raktus į Keybase.io, visada galite juos rasti kartu su dabartine kontaktine informacija.

Šiame straipsnyje aprašoma, kaip sukonfigūruoti S/MIME šifravimą paštu„Outlook 2003“ ir „Outlook 2007“. S/MIME yra el. pašto šifravimo standartas, jis integruotas į daugelį el. pašto programų (Outlook, Thunderbird, Apple Mail ir kt.). Atkreipiu dėmesį, kad čia aprašytas pašto šifravimo metodas nereikalauja jokių kitų išlaidų, išskyrus „Outlook“ el. pašto programos įsigijimą. Bet jei palyginsite „Outlook“ ir, tarkime, „Symantec“ PGP Desktop Email kainą, „Outlook“ pasirodys esanti mažesnė blogybė, gana patogi ir funkcionali. Tai yra straipsnio tęsinys ir straipsnio apie savarankiškai pasirašyto S/MIME sertifikato kūrimą naudojant OpenSSL pirmtakas.

Daroma prielaida, kad jūs ir jūsų kolega jau turite sertifikatus.

Šifravimo nustatymas programoje „Outlook“.

„Outlook 2003“ ir „Outlook 2007“ nustatymas yra beveik identiškas. Vienintelis skirtumas yra nustatymų vietoje.

Programoje Outlook 2003 atidarykite Įrankiai -> Parinktys -> Sauga -> Mygtukas Parinktys:

„Outlook 2007“ atidarykite Įrankiai -> Pasitikėjimo centras -> El. pašto apsauga:

Patikrinkite parinktis „Numatytasis šio formato nustatymas“ ir „Numatytasis nustatymas visiems pranešimams“.

Pereikime prie pasirašymo sertifikato. Spustelėkite mygtuką Pasirinkti. Atsidariusiame lange pasirinkite anksčiau gautą sertifikatą ir spustelėkite Gerai. Šifravimo sertifikatas turi būti įvestas automatiškai, jei ne, pasirinkite iš sąrašo.

Maišos algoritmą paliekame kaip numatytąjį – SHA1.

Šifravimo algoritmas. Priklausomai nuo įdiegtos operacinės sistemos (XP arba Vista), galimų algoritmų rinkinys skirsis. Mes pasirenkame patikimiausią algoritmą.

- XP - 3DES.

- „Vista“ – AES (256 bitų).

Šie nustatymai nustato maksimalų šifravimo lygį. Jei turite Vista + Outlook ir jie jums rašo iš XP + Outlook, tada laiškas bus užšifruotas naudojant 3DES. Taip pat ir kita kryptimi, nepaisant to, kad turite AES (256 bitų) šifravimo algoritmą, laiškas kolegai, dirbančiam XP, bus užšifruotas naudojant 3DES algoritmą. 3DES laikomas patikimu algoritmu, tačiau jei norite pagerinti saugumą ir neperjungti prie Vista, tuomet jūsų sprendimas yra pakeisti el. pašto programą. Pavyzdžiui, įdiekite „The Bat“ (jie turi savo kriptovaliutų tiekėją, palaikantį AES 256).

Turi būti pažymėta parinktis „Perduoti sertifikatus su pranešimu“.

Sertifikatų keitimas

Dabar pasirašytus laiškus galite siųsti bet kam, t.y. Dabar gavėjas galės daug labiau pasitikėti, kad laišką iš jūsų atsiuntėte jūs, o ne užpuolikas. Bet mums to neužtenka. Turime turėti galimybę užšifruoti el. laiško turinį, o ne tik jį pasirašyti. Norėdami tai padaryti, turime pasikeisti sertifikatais su savo draugu. Mes užšifruosime siunčiamus laiškus savo draugo raktu, o jis, savo ruožtu, gavęs iš mūsų laišką, galės jį atidaryti naudodamas savo raktą.

Norint apsikeisti šifravimo raktais, pakanka išsiųsti vienas kitam pasirašytą pranešimą.

Dabar „Outlook“ yra svarbus momentas. Gavus pasirašytą laišką, siuntėjas turi būti įtrauktas į jūsų adresų knygą.

Norėdami tai padaryti, atidarykite gautą laišką. Lauke Nuo dešiniuoju pelės mygtuku spustelėkite siuntėjo adresą ir meniu pasirinkite Pridėti prie Outlook kontaktų. Jei kontaktas jau yra, pasirinkite Atnaujinti kontaktą.

Kontaktinio asmens duomenyse eikite į sertifikatų skirtuką. Jei viskas teisinga, sertifikatas bus rodomas sąraše.

Dabar, susiejus sertifikatą su kontaktiniu asmeniu, galime išsiųsti jam šifruotą laišką.

Atminkite, kad greita peržiūra neveikia, kai pasirenkamas šifruotas pranešimas. Norėdami perskaityti turinį, turite atidaryti laišką atskirame lange.

Su kokiu algoritmu laiškas šifruojamas ir ar sertifikatai galioja, galite sužinoti paspaudę mygtuką su spynos atvaizdu. Atsidariusiame lange pasirinkite eilutę Šifravimo lygis. Šifravimo algoritmas bus nurodytas stulpelio Aprašas apačioje.

Susirašinėjimas su šifruotais S/MIME pranešimais yra universalus, t.y. Šifruotus el. laiškus, siunčiamus iš „Outlook“, taip pat galima skaityti kitose el. pašto programose, pvz., „Thunderbird“, arba mobiliuosiuose įrenginiuose, pvz., „iPhone“ ar „Android“. Svarbiausia importuoti į savo iPhone ar kitą įrenginį ar el. pašto klientą privatų raktą žinutėms iššifruoti ir gavėjo viešąjį raktą siuntimui. Nesunku patikrinti, ar šifravimas veikia – jei el. pašto gavėjas turi žiniatinklio sąsają, kad galėtų pasiekti savo pašto dėžutę, laiško turinys nebus matomas, laiške bus matomas smime.p7s priedas.

Žiūrėkite pranešimą prieš koduodami – tai jūsų draugas matys prieš dekoduodamas

PGP 1991 m. sukūrė Philas Zimmermanas, siekdamas persiųsti el. laišką taip, kad niekas kitas, išskyrus gavėją, negalėtų jo perskaityti. Dėl to jam kilo daug problemų su valdžia, kol 1996 m., spaudžiami kompiuterių pramonės, jie baigė teismo procesą.

1997 m. „Network Associates“ įsigijus PGP, plėtra sulėtėjo, o iki 2001 m. darbas su PGP buvo beveik sustabdytas. Laimei, atkurta PGP Corp. jį nusipirko programinės įrangos produktas ir paruošė naujas Windows XP ir Mac OS X versijas.

Programa leidžia užkoduoti ir iššifruoti el. pašto ir kompiuterio failus. PGP tai daro užšifruodamas naudodamas viešąjį raktą.

Dėl šio šifravimo paštas (ir failai) tampa neprieinami niekam, išskyrus tuos, kuriems jie skirti. Gana sunku paaiškinti patį šifravimo metodą, tačiau metodo esmė yra gana prieinama.

Svarbiausia nepainioti kodų ir šifrų. Koduose žodžiai ir frazės pakeičiami kai kuriais sąlyginiais - pavyzdžiui, „vaikas lovytėje“ reiškia „krovinys pristatytas“. Šifravimas yra matematinės formulės, kurios paverčia pranešimus į gobbledygook. Paprasčiausio šifro pavyzdys yra kodavimas A=1, B=2, B=3 ir tt Tada žodis „metro“ bus užšifruotas kaip 136191715. Šifrą galima komplikuoti, išdėstant skaičius atvirkštine tvarka (A= 33, B=32 ir kt.) arba, veikiant pagal pradinę seką, skaičius padauginamas iš kai kurių savavališkas skaičius- tarkim, 7. Tada „metro“ bus 814213311985.

Tačiau tokius posakius lengva iššifruoti. Paprastas kompiuteris gali iššifruoti šį šifrą per kelias valandas, išanalizavęs atskirų skaičių atsiradimo dažnumą ir palygindamas jį su raidžių dažnumu kalboje.

Be to, tiek siuntėjas, tiek gavėjas turi turėti raktą – pranešimo iššifravimo metodą (metro pavyzdyje tai būtų raidžių ir jas atitinkančių skaičių lentelė). Jei raktas pateks į netinkamas rankas, visi pranešimai bus perskaityti. Net jei du žmonės, Alisa ir Bobas, pakeis raktą priklausomai nuo datos ir laiko, negalima tikėtis, kad kai naujasis raktas bus išsiųstas iš Alisa Bobui, jo nesulaikys priešo agentė Ieva.

Viešojo rakto šifravimas, kurį 1976 m. sukūrė Stanfordo universiteto matematikai Whitfieldas Diffie ir Martinas Hellmanas, daro raktų valdymą neįtikėtinai paprastą. Tačiau čia yra maža gudrybė. Prieš Diffie ir Hellmano atradimą visi šifravimo metodai buvo simetriški, kai gavėjas jį iššifravo tiesiog naudojo atvirkštinį šifravimo metodą. Viešojo rakto šifravimas yra asimetriškas ir naudoja du raktus – vieną kodavimui ir kitą iššifravimui. Naudodama šį metodą, Alisa gali išsiųsti užšifruotą pranešimą nesiųsdama savo slaptojo rakto.

Kaip tai veikia

Kaip užtikrinamas didesnis slaptumas? Viešojo rakto šifravimą ekspertai paprastai vertino kaip nepalaužiamą, nes rakto pasirinkimas čia neveikia, net jei kompiuteris gali rūšiuoti tūkstančius raktų per sekundę. Po to, kai Diffie ir Hellmanas padarė savo teorinį atradimą, trys matematikai iš Masačusetso Technologijos institutas— Ronaldas L. Rivestas, Adi Shamiras ir Leonardas M. Eidelmanas jį surado praktinis pritaikymas. Jie naudojo faktorizaciją kaip savo šifravimo metodo pagrindą, pavadintą jų inicialais RSA.

Jei prisimenate algebrą, faktoringas reiškia skaičių paėmimą ir suskaidymą į pirminius veiksnius, kurie dalijasi tik iš savęs arba iš vieneto. Taigi skaičių 210 galima apskaičiuoti į 1 x 2 x 3 x 5 x 7, pirmuosius penkis pirminius skaičius. Viskas iš anksto duotas numeris susideda iš vieno pirminių veiksnių rinkinio.

Tačiau kad ir kokia paprasta ši problema atrodytų, ją labai sunku išspręsti, kai susiduriama su dideliais skaičiais. Iki šiol didžiausias kada nors suskaidytas skaičius turi 155 skaitmenis, todėl reikalingas pats faktorizavimas bendradarbiavimą 292 kompiuteriai per septynis mėnesius.

Tai yra viešojo rakto šifravimo paslaptis: padauginti du pirminius koeficientus yra paprasta, tačiau konvertuoti rezultatą atgal į komponentų pirminius skaičius yra labai sunku. Alisos viešasis raktas yra dviejų pirminių skaičių, p ir q, sandauga. Norėdami iššifruoti Alisos atsiųstą pranešimą, Ieva turės žinoti ir p, ir q, kurie yra slaptajame Alisos rakte. Dabar jūs suprantate sudėtingumą, ypač jei prisimenate, kad Alisa gali pasirinkti du pirminius skaičius, kurių kiekvienas bus ilgesnis nei 100 simbolių.

Viešasis raktas, kaip rodo jo pavadinimas, yra platinamas laisvai ir dažnai skelbiamas asmeniniame tinklalapyje. Slaptasis raktas niekada su niekuo nepasidalinamas. Tarkime, Bobas nori nusiųsti žinutę Alisa. Jis paima jos viešąjį raktą, naudoja jį užšifruoti ir nusiunčia jai pranešimą. Kadangi Alisos viešasis PGP raktas (p x q) yra susietas su jos privačiu raktu, kuriame yra p ir q, ji gali iššifruoti pranešimą, net jei niekada anksčiau nebendravo su Bobu. Net jei Ieva perims pranešimą, ji negalės iššifruoti teksto, nes nežinant slaptojo rakto neįmanoma išskaidyti p ir q iš viešojo rakto.

PGP programa visa tai daro skaidriai. Jums visai nereikia galvoti apie pirminius skaičius ir išplėtimą. Programa padės jums sukurti viešuosius ir privačius raktus ir padaryti jūsų viešąjį raktą prieinamą. PGP veikia su įprastomis el. pašto programomis, tokiomis kaip „Outlook XP“, skirta „Windows“, „Mail“. programėlėje ir „Entourage“ sistemoje „Mac“. Norėdami užšifruoti el. laišką, tiesiog parašykite pranešimą ir spustelėkite mygtukus „Šifruoti“ ir „Siųsti“. Programa gali automatiškai rasti ir atsisiųsti iš vieno iš daugelio raktų serverių korespondento, kuris atsiuntė jums užšifruotą pranešimą, viešąjį raktą. Ir jei kas nors perims jūsų paštą, jis negaus jokios naudos.

Kodėl nerimauti?

Taigi, kam tas nerimas ir šnipų šurmulys? Ar turėtumėte susirūpinti, jei kas nors kitas perskaitys jūsų el. Bet ar visus laiškus rašote ant atvirukų?

Ar norite, kad kažkas, turintis šiek tiek kompiuterio žinių, galėtų patogiai skaityti jūsų el. negalvok.

Žmogaus ir gyvūnų fiziologijos katedra

Pigaleva Marija, 173B grupė

Google paieška

Pagrindiniai žodžiai:

EL. LAIKŠČIŲ KRIPTAVIMAS

http://ru. Vikipedija. org/wiki/El

Elektroninis paštas (angliškas el. paštas, el. paštas, iš angliško elektroninio pašto) – technologija ir jos teikiamos paslaugos, skirtos elektroniniams pranešimams (vadinamiems „laiškais“ arba „el. laiškais“) siųsti ir gauti paskirstytu (įskaitant pasaulinį) kompiuterių tinklą.

Pagrindinis skirtumas (ir el. pašto privalumas) nuo kitų pranešimų perdavimo sistemų (pavyzdžiui, momentinių pranešimų paslaugų) anksčiau buvo galimybė vėluoti žinučių pristatymą, taip pat išvystyta (ir paini dėl ilgo kūrimo laiko) sistema. nepriklausomų pašto serverių sąveika (vieno serverio gedimas nesukėlė visos sistemos neveikimo).

Šiuo metu kiekvienas pradedantysis vartotojas gali susikurti savo nemokamą el. pašto paskyrą, tereikia užsiregistruoti viename iš interneto portalų (žr. paslaugas).

http://www. /security/03_01_26_Java_Crypto/Java_Crypto. html

Pašto šifravimas

Šiuo metu elektroninio pašto šifravimui plačiai naudojami du standartai: S/MIME (naudojant viešojo rakto infrastruktūrą) ir Open PGP (naudojant sertifikatus su pasitikėjimo schema, sugrupuota aplink vartotoją).

Anksčiau taip pat buvo MOSS ir PEM standartai, tačiau dėl nesuderinamumo tarpusavyje ir naudojimo nepatogumų jie neįsitvirtino.

S/MIME ir Open PGP standartai suteikia trijų tipų apsaugą: apsaugą nuo klastojimo, neatšaukiamą parašą ir konfidencialumą (šifravimą). Be to, S/MIME 3 versija leidžia naudoti saugų patvirtinimą (kuriame laiško gavimo kvitas gali būti sėkmingai sugeneruotas tik tuo atveju, jei laiškas gavėją pasiekia nepakitęs).

Abu standartai naudoja simetrinius kriptografinius algoritmus, kad užšifruotų pranešimo turinį, o simetrinis raktas yra užšifruotas naudojant gavėjo viešąjį raktą. Jei laiškas skirtas grupei žmonių, simetrinis raktas paeiliui užšifruojamas kiekvieno gavėjo viešuoju raktu (o kartais patogumo dėlei ir siuntėjo viešuoju raktu, kad jis galėtų perskaityti jam atsiųstą laišką). .

Kriptografinės apsaugos metodai programavimo kalbose

Viktoras Rudometovas

Pagrindinės problemos ir jų sprendimo būdai

Pereinant iš pramoninės civilizacijos į vyraujančią informacinę epochą, pastebimai išauga sukauptų ir tinkamai apdorotų žinių vaidmuo. Užtikrintas kompiuterių tinklų atsiradimas ir sparti plėtra veiksmingi būdai duomenų perdavimas ir greita prieiga prie informacijos abiem asmenys, ir už didelės organizacijos. Tačiau vietiniai ir pasauliniai kompiuterių tinklai, kaip ir kiti informacijos perdavimo būdai, gali kelti grėsmę duomenų saugumui, ypač jei nėra tinkamų priemonių apsaugoti juos nuo neteisėtos prieigos.

Taigi dabar, vystantis informacinei visuomenei, saugumo priemonės tampa vienu iš pagrindinių priemonių. Jie užtikrina konfidencialumą, slaptumą, pasitikėjimą, autorizaciją, elektroninius mokėjimus, įmonės saugumą ir daugybę kitų svarbių atributų. šiuolaikinis gyvenimas.

Atsižvelgiant į tai, vartotojams pasirenkant optimalų sprendimą, vis labiau lemia integruotų informacijos saugumo mechanizmų buvimas ir jų veikimo efektyvumas taikomosiose sistemose. Todėl programinės įrangos kūrėjai jau seniai atkreipė dėmesį į šias problemas. Tinkamas lygis apsauga gali būti teikiama kriptografiniais metodais.

Matematinė kriptografija atsirado kaip šifravimo mokslas – mokslas apie kriptosistemas. Klasikiniame slaptos komunikacijos sistemos modelyje yra du dalyviai, kuriems reikia perduoti slaptą (konfidencialią) informaciją, kuri nėra skirta trečiosioms šalims. Ši užduotis apie konfidencialumo užtikrinimą, slaptos informacijos apsaugą nuo išorinio priešo yra viena pirmųjų kriptografijos užduočių.

Yra keletas šios problemos sprendimo būdų.

Pirma, galite pabandyti sukurti komunikacijos kanalą, kuris būtų visiškai patikimas ir neprieinamas kitiems. Deja, tai pasiekti labai sunku, bent jau esamą lygį šiuolaikinė plėtra mokslas ir technologija, suteikiantys metodus ir priemones ne tik informacijai perduoti, bet ir neteisėtai prieigai prie jos.

Antrasis būdas – naudoti viešuosius komunikacijos kanalus ir paslėpti patį bet kokios informacijos perdavimo faktą. Šią sritį nagrinėja stenografijos mokslas. Deja, stenografiniai metodai negali garantuoti aukšto lygio informacijos konfidencialumas.

Trečias būdas – naudoti viešą komunikacijos kanalą, tačiau duomenis perduoti transformuota forma, kad tik gavėjas galėtų juos atkurti. Kriptografija susijusi su informacijos konvertavimo metodų, užtikrinančių jos šifravimą, kūrimu.

Laikui bėgant kriptografijos apimtis išsiplėtė ir gerokai viršijo pradinę pradinis tikslas. Norėdami iliustruoti šį klausimą, galime apsvarstyti sekantis pavyzdys. Tarkime, banko klientas ketina pervesti pinigus iš savo sąskaitos į kokios nors organizacijos sąskaitą. Čia reikėtų pažymėti, kad ne visa perduodama informacija yra konfidenciali. Iš tiesų būtina siųsti tik visuotinai žinomus ir viešai prieinamus banko duomenis. Tačiau bankui svarbu įsitikinti, kad pinigus nori pervesti savininkas, o ne užpuolikas. Klientas suinteresuotas, kad suma nebūtų keičiama, niekas jo vardu negalėtų siųsti pinigų ar pakeisti informacijos apie pinigų gavėją.

Verta pažymėti, kad kriptosistema veikia pagal tam tikrą metodiką (procedūrą).

Ši metodika apima:

vienas ar daugiau šifravimo algoritmų, kurie gali būti išreikšti kaip matematines formules;

· šių šifravimo algoritmų naudojami raktai,

sistemos raktų valdymas,

nešifruotas tekstas

· šifruotas tekstas (šifruotas tekstas).

Šifravimo metodikos, naudojant raktus, pavyzdys parodytas fig. 1.

Ryžiai. 1. Šifravimo schemos pavyzdys.

Kriptografinių algoritmų klasifikacija

Yra dvi pagrindinės metodikos: simetrinė, kuri naudoja privatųjį raktą, ir asimetrinė, kuri naudoja viešąjį raktą. Kiekviena metodika naudoja savo procedūras, raktų paskirstymo metodus, raktų tipus ir šifravimo bei iššifravimo algoritmus.

Taikant simetrinio slaptojo rakto metodiką, vienas raktas naudojamas tiek šifravimui, tiek iššifravimui naudojant tą patį simetrinio šifravimo algoritmą. Šiuo raktu abi šalys saugiai dalijasi prieš perduodant užšifruotus duomenis. Problema ta, kad sunku saugiai paskirstyti privačius raktus. Šios sistemos pranašumai yra gana didelis greitis šifruojant ir iššifruojant perduodamus pranešimus.

Nuolatinio simetrinės metodikos naudojimo pavyzdys yra bankomatų tinklas. Šios sistemos yra originalios jas turinčių bankų sukurtos ir nėra parduodamos.

Asimetrinio viešojo rakto metodika naudoja du tarpusavyje susijusius raktus. Vienas iš raktų laikomas paslaptyje, o kitas paskelbtas atvirieji šaltiniai. Vienu raktu užšifruotus duomenis galima iššifruoti tik kitu raktu. Vienas iš svarbiausių trūkumų – būtinybė saugumui užtikrinti naudoti labai didelius raktus, kas neabejotinai turi įtakos šifravimo algoritmų veikimo greičiui.

Dažnai abi metodikos derinamos. Pavyzdžiui, simetriškas (slaptas) raktas generuojamas ir perduodamas naudojant asimetrinės metodologijos algoritmus.

Įprasti simetrinės metodologijos algoritmai apima DES (duomenų šifravimo standartą), 3-DES, RC2, RC4 ir RC5. Asimetriškumo pavyzdys yra RSA ir ECC. O atskirą poziciją užima vienas populiariausių skaitmeninio parašo algoritmų DSA (Digital Signature Algorithm).

Informacijos vientisumo ar konfidencialumo išlaikymo problemos aktualumas buvo akivaizdus visais laikais. Tačiau tai tapo ypač aktualu vystantis informacinėms technologijoms, ypač pasauliniam internetui. Šis tinklas yra patogus ir greitas bendravimo būdas. Naudokite tą patį specialiomis priemonėmis užtikrina reikiamą konfidencialumo lygį. Tuo pačiu metu šiuolaikiniame gyvenime kompiuterio vartotojui dažnai tenka susidurti su tokiais sudėtingiausi algoritmai, pvz., RSA arba DSA. Dėl to beveik niekas nestebina galimybė naudoti skaitmeninį parašą ar net šifruoti El. pašto žinutes (2 pav.).

Asimetrinė kriptografija Perl

Gana populiari į internetą orientuota kalba Perl taip pat turi integruotas saugos funkcijas.

Pavyzdžiui, apsvarstykite galimybę naudoti RSA kriptografinio šifravimo algoritmą.

RSA algoritmas

Problema, kurią sprendžia RSA, yra slaptos informacijos perdavimas tokiu būdu, kad ją galėtų perskaityti tik gavėjas.

Metodo esmė yra tokia.

Galimas užšifruoto pranešimo gavėjas atlieka šiuos veiksmus:

· Sugeneruojami du dideli pirminiai skaičiai (pavyzdžiui, 1024 bitai, 308 simboliai) - p Ir q;

· apskaičiuojamas jų produktas n = pq;

Parenkamas atsitiktinis skaičius e, kuris yra bendras su skaičiumi (p-1) (q-1), taip pat jo neviršija;

· apskaičiuojama vertė d toks kad ed = 1 mod (p-1) (q-1).

· pora (n, e) tampa viešuoju raktu ( viešasis raktas), A d- privatus raktas ( privatus raktas).

Viešasis raktas skelbiamas atviruose šaltiniuose, pavyzdžiui, siunčiamas el.

Kad veiktų, šifruoto pranešimo siuntėjas turi atlikti šiuos veiksmus:

· gauti viešąjį raktą;

sukurti pranešimą skaitinė forma m, neviršijant n;

· Su ir yra užšifruotas pranešimas, kuris siunčiamas viešojo rakto kūrėjui.

Užšifruoto pranešimo gavėjas apskaičiuoja m = (cd) mod n ir gauna pranešimą iššifruota forma.

RSA algoritmo stiprumą užtikrina tai, kad užpuolikas turi gauti numerį d, kurį galima apskaičiuoti faktorinuojant skaičių n. Tačiau toliau šiuo metu neegzistuoja greiti algoritmai, problemos sprendimas didelių skaičių faktorizacija.

Pagrindiniai darbo su RSA metodai

Perl programoje visa kriptografija pristatoma per CPAN modulius. RSA diegimas yra Crypt::RSA pakete.

2048 bitų raktų generavimas:

$rsa = nauja Crypt::RSA;

$viešas, $privatus) = $rsa->keygen(dydis => 2048)

Viešasis raktas yra paskelbtas.

Duomenų šifravimas (string $pranešimas) naudojant viešąjį raktą:

mano $c = $rsa->šifruoti(Pranešimas => $pranešimas, raktas => $viešas);

Rezultatas yra užšifruotas pranešimas $c, kuris siunčiamas atgal gavėjui. Iššifravimui gavėjas naudoja anksčiau sugeneruotą privatų raktą $privatus,:

$pranešimas = $rsa->decrypt(Ciphertext => $c, Key => $private);

Be pateiktų eilučių šaltinio tekstas Perl kalba, verta atkreipti dėmesį į kai kurias papildomas paketo funkcijas.

Norint siųsti saugius pranešimus, informacija turi būti pateikta vieno ar kelių skaičių, kurių reikšmės neviršija n. Tokiu atveju kiekvienas pranešimas atitinka tam tikrą skaičių ir atvirkščiai. Perl kalbos įrankiai leidžia padalyti pranešimą į tokių skaičių seką, o vėliau vėl sujungti juos į tekstą.

Deja, RSA sistema turi vieną svarbią savybę, mažinančią saugumo lygį. Jei užpuolikas gali priversti siuntėją užkoduoti jam jau žinomą pranešimą, tada reikšmės p Ir q galima apskaičiuoti be faktorizavimo n. Tačiau su tuo galima sėkmingai kovoti perkraunant pirminį pranešimą „šiukšlėmis“ (pamušalu). Laikui bėgant šiai operacijai buvo sukurtas PKCS #1 standartas. Crypt::RSA įgyvendina ne tik PKCS #1, bet ir modernesnį OAEP, kuris pagal nutylėjimą naudoja užpildymą. Kai naudojate PKCS #1, turite perduoti atitinkamą parametrą konstruktoriui.

$rsa = nauja kriptovaliuta::RSA (ES => "PKCS1v15)

http://*****/article/a-72.html

Jei nerimaujate dėl savo susirašinėjimo konfidencialumo, kita straipsnio dalis skirta būtent jums.

Siekiant užtikrinti perduodamų duomenų saugumą, buvo išrasta daug šifravimo algoritmų. Kiekvienas iš jų yra geras savaip. Yra du būdai, kaip užtikrinti korespondencijos saugumą:

1. Naudokite užšifruotą ryšio kanalą su pašto serveriu.

2. Užšifruokite patį pranešimą.

Atrodo, kad užmegzti šifruotą ryšį yra paprasčiausias sprendimas – tiesiog pažymėkite atitinkamą langelį kliento nustatymuose:

Įrankiai – paskyros nustatymai...

Serverio nustatymai – naudokite saugų ryšį:

Tokiu atveju tolesnis likimas mūsų laiškas bus pašto serverio rankose: gali atsitikti taip, kad jis nepalaiko saugaus ryšio. Be to, yra ir gavėjų serveris. Todėl geriau užšifruoti patį pranešimą.

PGP šifravimas tradiciškai naudojamas paštui užšifruoti. PGP (Pretty Good Privacy) yra taikomųjų programų kriptosistema. Ši kriptosistema buvo sukurta specialiai elektroniniam paštui apsaugoti nuo pašalinių asmenų. Tai asimetrinis šifravimo algoritmas. Veiksmo esmė tokia: kiekvienas vartotojas turi du raktus – viešąjį ir slaptąjį. Viešąjį raktą duodate (išsiunčiate paštu, skelbiate svetainėje) asmeniui, su kuriuo susirašinėsite. Šis raktas neatspindi paslapties – jis reikalingas tam, kad jūsų pašnekovas galėtų užšifruoti laišką, kurį nori jums išsiųsti. Kai pranešimas yra užšifruotas, jį iššifruoti gali tik slaptojo rakto savininkas. Tai tu. Tokiu pat būdu jūs gaunate savo draugo viešąjį raktą, kad galėtumėte užšifruoti jam siunčiamus pranešimus.

Asimetrinio šifravimo idėja nėra nauja, tačiau pašto šifravimo kontekste ji buvo pristatyta 1991 m. Vėliau ši idėja visuomenei taip patiko, kad buvo sukurtas atitinkamas atviras standartas – OpenPGP. Standarto atsiradimas lėmė tai, kad daugelis PGP šifravimo diegimų yra visiškai suderinami vienas su kitu, nepaisant to, ar konkretus diegimas yra komercinis, ar nemokamas ir viešai prieinamas.

Norint naudoti PGP „Thunderbird“, mums reikia programos, kuri generuos raktus ir taip pat užšifruos ir iššifruos pranešimus. Tam puikiai tinka GNU Privacy Guard (GnuPG arba GPG) programa. Galite atsisiųsti tiesiogiai iš projekto svetainės:

http://www. gnupg. org/

O štai Windows ir Linux keliai išsiskiria. Kalbant apie Linux, verta paminėti, kad GnuPG pagal numatytuosius nustatymus yra daugelyje platinimų. Jei jūsų platinimas neturi GnuPG, galite atsisiųsti diegimo paketą iš projekto FTP serverio:

ftp://ftp. gnupg. org

Arba galite naudoti paketų tvarkyklę:

„Synaptic Package Manager“ tradiciškai naudojama paketams valdyti. Paieškos juostoje įveskite „gnupg“, pažymėkite paketą, kurį norite įdiegti, ir spustelėkite „Taikyti“.

Jei naudojate „Windows“, atsisiųskite platinimą iš to paties FTP serverio:

ftp://ftp. gnupg. org/

Dydis – apie 2,1 MB.

Diegimo programa yra labiausiai paplitusi:

Kitame lange galite pamatyti klasikinę licenciją, kuri pridedama prie visų nemokamų atvirojo kodo programų:

Diegimo procedūra yra triviali - spustelėkite „Kitas“, kol programa bus įdiegta. Ta pati programa naudojama šifravimui užtikrinti ne tik „Thunderbird“, bet ir kitose el. pašto programose, pavyzdžiui, „The Bat“.

Tai yra skirtumas tarp operacinės sistemos baigiasi ir vėl galėsite mėgautis tikromis kelių platformų funkcijomis.

Kitas žingsnis yra įdiegti priedą, kad jis veiktų su naujai įdiegtu GnuPG. Priedas vadinamas „Enigmail“. Jį galite atsisiųsti adresu:

http://enigmail. mozdev. org/atsisiųsti/index. php

Papildymas reiškia. xpi failą. Dydis yra apie megabaitą. Po to meniu „Įrankiai“ pasirinkite eilutę „Priedai“:

Tada įdiekite patį priedą spustelėdami mygtuką „Įdiegti“ ir pasirinkdami priedo failą:

Jei viskas bus padaryta teisingai, pagrindinėje meniu juostoje pasirodys elementas „OpenPGP“. Ten raskite „Nustatymai“:

Ir nurodykite kelią, kuriame įdiegtas GnuPG. Jei atlikote aukščiau aprašytą veiksmų seką, pati sistema nustatys programos vietą:

Preliminarūs parengiamieji darbai jau baigti. Galite pereiti prie raktų kūrimo. Eikite į „OpenPGP“ - „Raktų valdymas“:

Ir pradedame pirmosios raktų poros sukūrimo paslaptį:

Pasirinkite nustatymus, kaip parodyta ekrano kopijoje:

Čia slaptažodis nėra slaptažodis, kurį naudojate norėdami pasiekti savo paštą, o tiesiog frazė, kuri bus naudojama iššifruojant. Nebūtina to nurodyti. Tačiau jei kas nors kitas turi prieigą prie jūsų kompiuterio, galite tai nurodyti.

Meniu „Išplėstinė“ pasirinkite rakto ilgį ir šifravimo algoritmą:

Spustelėkite „Sukurti raktą“. Kartodami galite ir netgi turėtumėte ne tik žiūrėti į eigos indikatorių, bet ir pajudinti pelę ir ką nors įvesti klaviatūra. Raktui generuoti naudojami įvairūs atsitiktinių skaičių generatoriai, kurie priklauso nuo to, kas šiuo metu vyksta. Taigi, kuo daugiau veiksmų kompiuteryje bus atlikta generavimo metu, tuo atsitiktinesnis bus mūsų raktas ir tuo sunkiau jį nulaužti. Tai galima palyginti su tuo, kad atspėti slaptažodį „“ yra lengviau nei „eR4_a#y0“, nepaisant to, kad pirmasis yra ilgesnis.

Raktų generavimas baigiasi žinute, kad viskas pavyko gerai:

Galite iš karto sukurti rakto atšaukimo sertifikatą. Tai naudinga norint pranešti visiems, kad jūsų privatus raktas buvo pamestas, pasibaigęs arba pavogtas.

Po to jūsų raktas bus rodomas raktų valdymo lange:

Dabar reikia išsiųsti visiems, su kuriais ketinate slapta susirašinėti. Sukuriame naują laišką ir pridedame prie jos viešąjį raktą:

Atsakydami jie atsiunčia mums savo viešąjį raktą, kurį importuojame į duomenų bazę:

Importavę raktą grįžkite į rakto valdymą ir nustatykite rakto pasitikėjimo lygį:

tiek. Slapčiausią informaciją galite saugiai perduoti:

Jei jūsų laiškas bus perimtas, užpuolikas turės daug išleisti (204 atveju į ką nors, ką galima perskaityti. Tačiau tas, kuriam rašote, nepajus jokių sunkumų: su 8 bitų raktu - DAUG ) metų, kad tai pakeistų:

komercinės paslaptys" href="/text/category/kommercheskaya_tajna/" rel="bookmark">komercinės paslaptys, tada žinosite, kaip tai daroma, ir būsite visiškai apsiginklavę, kad atremtumėte perėmimo grėsmę svarbi informacija konkurentų.